1. SIMってすごい!

ローカル5Gのセキュリティについて色々書いてみるコラムの第3弾となります。

第1弾、第2弾とボリューム感のあるコラムを記載しましたが、今回も内容もりもりの長編コラムになっています。ということで今回は何を皆様にお伝えするかというと題名にもありますが、SIMについてです。

このコラムを読んでいただく前に、以前記載しましたコラムをご覧いただくと頭に内容が入ってきやすい部分もあると思います。ぜひご覧ください。

ローカル5Gセキュリティ①_5Gって安全なの?

URL: https://www.kcme.jp/column/local5g_vol0045.html

ローカル5Gセキュリティ②_ローカル5Gへのサイバー攻撃

URL: https://www.kcme.jp/column/local5g_vol0046.html

またローカル5Gセキュリティ①、②やこの③もそうですが、移動体通信初心者および未経験者、セキュリティに対して詳しくない方向けの入口として当コラム連載を記載しております。あえて載せていない情報も多々ございます。「あれ載ってないじゃん!嘘じゃん!」とツッコミがある部分もあるかと思いますがお詳しい方に関してはわざと省いてるんだなという目でご覧いただければと思います。あまりセキュリティに詳しくないという方は気になった部分はこのコラムを元にご自身でも調べていただけると有難いと存じます。(今回の内容はマニアックかつ範囲が広く、理解しづらい部分なので冒頭に諸注意ということで記載させていただきました。)

今回のテーマであるSIMですが、個人的にはSIMがあるから5Gの通信は安心して使えるようになっていると思っています。まさにセキュリティの要なのではないかと思います。

皆さんは自分のスマホに入っているSIMを見たことがあるでしょうか。私は最近機種変更などをする際に自分でSIMをスマホに入れました。eSIMを使っているからしばらくSIMを見てないなんて方も最近は珍しくない気がします。

上記の画像がSIMですね。一部加工(白塗り)しておりますが、ああ、これか!となる人もいるかなと思います。SIMって小さくて、裏に金色のピカピカしたものが貼ってあって、何をしているパーツなのかいまいちわかりにくいですよね。

このSIMというものがセキュリティに大きくかかわっているのはコラムのローカル5Gセキュリティ①、②を読んでいただくとなんとなくお分かりになると思いますが、こんな小さいプラスチックの板がどうセキュリティに関わっているのか、気になる方も多いと思います。(気になりますよね・・・?)

SIMにはセキュリティに大きくかかわっている以外にも面白い事実が色々隠れています。多分SIMのことを色々知っていただくとこの後の話も面白く読んでいただけると思います。

ということで豆知識として例えばですが、「SIMはマイクロコンピュータと呼ばれる機械だった」と言われたらどうでしょう。SIMにはCPU、RAM、ROM、EEPROMという物が中に入っており、OSも搭載されています。あんなに小さいのに実は私たちが普段使っているPCやスマホとあまり構造が変わらないのです。PCとかスマホと一緒ってことはSIMが起動するのに電力はどこから確保するの?という疑問も生まれると思います。電力は金ぴかの部分(詳しく言うと金ぴかの中にある黒い線)を使ってスマホから受け取ります。そして中にROMとかRAMとか入っているなら分解すれば情報色々抜き取れちゃうんじゃないの?なんて考える方もいると思いますが、SIMには物理的な攻撃を受けた場合、中身を消したりする機能もついているというスパイ映画さながらの機能なんかも持っています。小さいながらにめちゃくちゃすごいSIM、かわいいですよね。

豆知識で少し話はそれましたが、今回はそんなかわいいSIMがどのようにセキュリティに関わっているかをご紹介します。

2. SIMのセキュリティあれこれ

2-1. SIMの中身はなんだろな

SIMの中には様々な情報が入っています。基本的には自分の証明ができるデータが入っていて、様々なデータを用いて接続先を選んだり自己を証明したり暗号化のキーを作ったりしています。

SIMに入っている主要な情報は

ICCID (Integrated Circuit Card ID):

SIMカード固有の識別番号です。カードの物理的な製造番号のようなもので、世界のどの地域で製造されたか、どの通信事業者によって発行されたかなどの情報が含まれます。

IMSI (International Mobile Subscriber Identity):

加入者識別番号です。ユーザーの電話番号や契約情報と紐づいており、携帯電話がネットワークに接続する際に、ユーザーを特定するために使用されます。

Ki (Authentication Key):

認証鍵です。SIMカードと通信事業者のネットワーク間で相互認証を行うための秘密鍵で、非常に厳重に保護されています。この情報があることで、正当なユーザーであることが証明され、通話やデータ通信が可能になります。

MSISDN (Mobile Station International Subscriber Directory Number):

携帯電話番号です。通常、この情報はIMSIと紐づけられており、通話やSMSの送受信に使われます。

その他にも会社のスマホなんかはPINロックを設定することがルールになってる方もいらっしゃると思いますが、そのPINロックの情報(PIN、PUK)であったり、スマホのアンテナマークの横あたりに通信キャリアの名前なんかが書いてあったりすると思うのですが、その名前表示のデータ(SPN)であったり、データ通信用の接続先情報(APN)だったり、色々な情報が入っています。

ユーザの端末はいろんな情報を必要に応じて出し入れしているわけですが、どのように通信をしているのかというと単純な電気信号とAPDU(Application Protocol Data Unit)というSIMと端末の専用プロトコルを使用してバイナリデータという数字だけのデータをやり取りしています。APDUのほうはバイナリデータってだけなのでまあなんとなく想像がつきやすいですが、電気信号とはなんだとなりますよね。

冒頭のSIMの絵の拡大図になるのですが、金色の中に黒い線が入っていると思います。この黒い線に特定の電気を流すと単純な動作ができたりします。例えば電源を入れたり、RAMの内容だけリセットをかけたり、データの入出力に使う線なんかもあります。

この線がSIMを操るための要だったりするので、線に傷をつけるとSIMが使えなくなる可能性が高くなります。

余談ですが、カード型のSuicaなんかは似た構成のコンピュータになっているそうです。SIMは黒い線から給電をしますが、Suicaは接触部の電波を使って給電しています。スマホで最近少しずつ流行ってきているワイヤレス充電みたいな感じで給電をしているようなのですが、Suica(FeliCa)は0.1秒で起動からICの決済をしているとのことです。用途が特化しているからこそできることのようですが、普段駅などで使用するときにそんなことを意識していない方が多いだけに実はSuicaがコンピュータと呼べるもので、電波で給電して0.1秒以内に起動から処理までこなすって聞くととんでもないシステムだなと思いますよね。

Suicaが決済に特化したコンピュータだとしたらSIMは認証とセキュリティに特化したコンピュータとなります。実はこんなところにコンピュータがあってたくさんの情報を取り扱っているというのは本当に驚きですね。

2-2. SIMが織りなす暗号化セキュリティ

では本日のコラムのメインディッシュ、SIMの情報はどのように使われてどのようにセキュリティに関わるかを解説していきます。

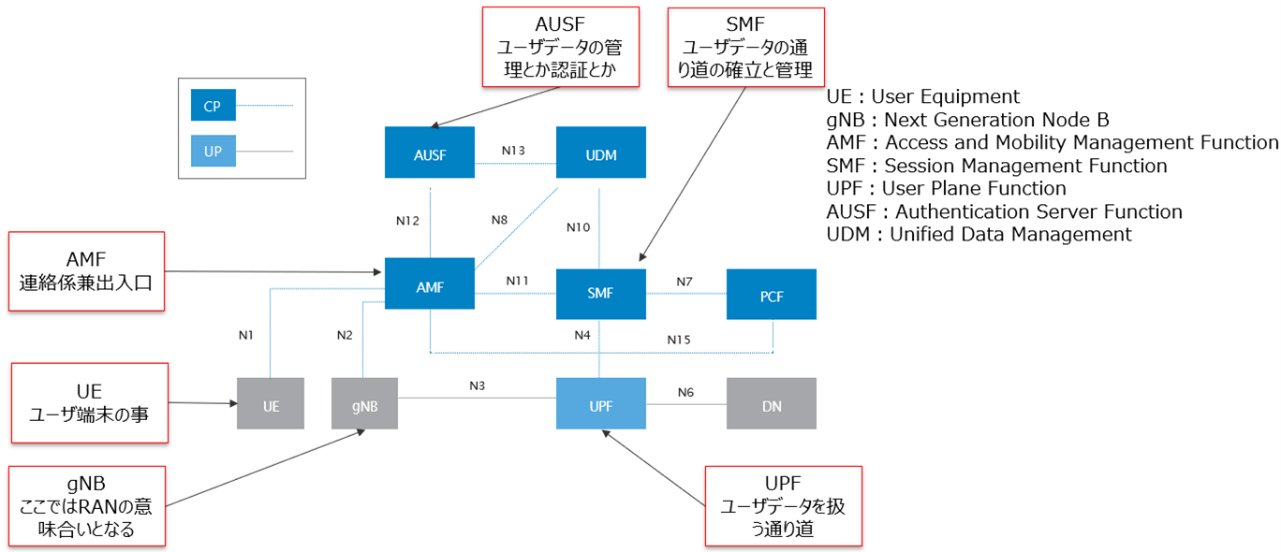

その前に前提知識として5GのCoreのざっくり図解を見て機能を覚えておきましょう。

(2025年9月に弊社で行いましたウェビナーの図をそのまま流用しています)

この図の覚えてもらいたい部分には吹き出しをつけています。なぜSIMのセキュリティに対して色々書く上で5GのCoreの中身を覚えていただきたいかというと、通信を確立するときにどこで何をしてるのかがわからないとSIMのセキュリティに対して理解がかなり難しくなるためです。簡単に理解するためにもまず上記の絵で吹き出しがついているところを覚えましょう。簡単に覚えるだけで全然大丈夫です。

では通信確立までの流れを説明します。UEは皆さんの使っているスマホだと思ってもらって大丈夫です。この図だと線がないのですが、UEは電波を使ってまずgNBと接続を行います(余談ですがgNBと書いて「じーのーどびー」と読みます。移動体通信の業界では時々省略されて「じのび」と呼ばれることもあります。移動体通信知ってるぜ!ってアピールに使えるかもしれないので覚えておくといいかもしれません)gNBからAMFに情報がいくと、AMFが各箇所に連絡してSIM情報の認証をしたりします。そして制御信号が問題なく暗号化できたらSMFからUPFにユーザデータの通り道作ってねということで命令が入りUPFがユーザデータの通り道を作り、はれて私たちはインターネットを楽しむことができます。ちなみにAMFとかSMFとかをつないでいる線にN2とかN3とか書いてありますがこれは線の名前だと思ってもらって大丈夫です。名前をつけておかないとどこの線の話してんの?ってなりがちなので名前がついているって認識で大丈夫です。

さてここから本題の本題に入ります。

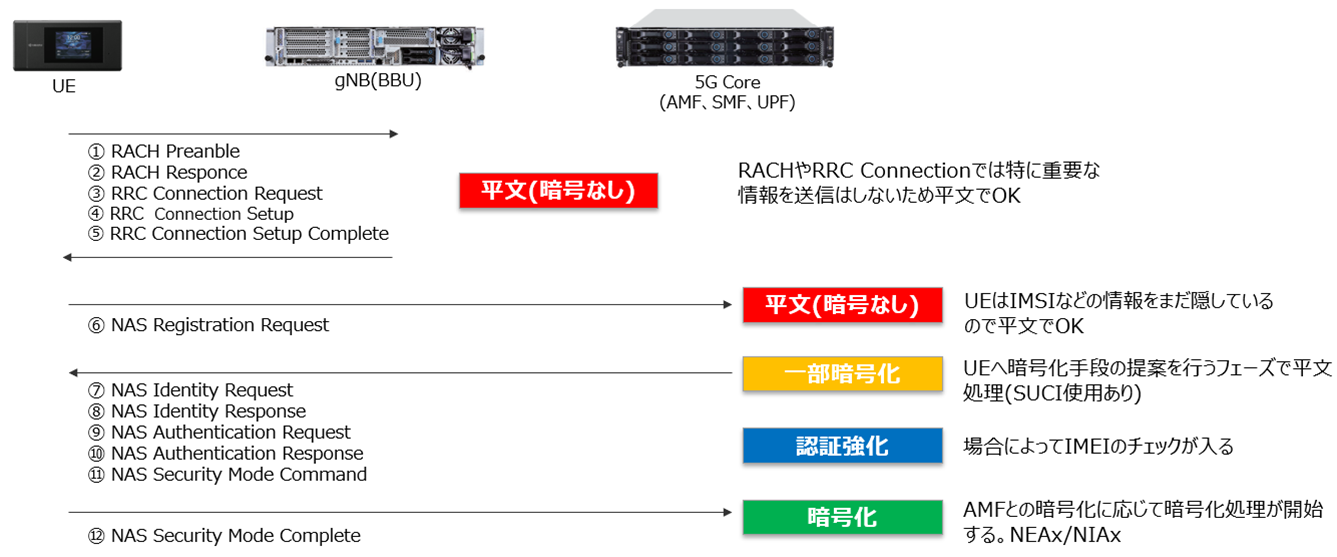

上の図は「スマホが通信を開始しようとしたときに5Gの機械とやり取りしている信号の概要」みたいなものです。

図の部分は詳細に書くとかなり難しくなってしまうため、簡略化して書いております。しかし細かい表記が多いので内容を解説しながらセキュリティに関する部分を確認していきましょう。(ここからかなり難しくなるので注意!)

UEは通信を行うために、まずUEはgNBと接続を確立させて、制御データをやり取りする準備をします。制御データって何?という話なんですが、例えばSIMの認証のデータであったり、電波の出力に関するデータだったり、暗号化処理の準備だったり、適切に通信ができるための制御を行うためのデータです。

ということで表を最初から見ていきましょう。まずは①~⑤のgNBとUEのやり取りです。①と②はRACHとかいてランダムアクセスチャネル、通信業界だと「らっち」なんて読むのですがこのRACHは物理チャネルというもので、単純なやり取りを行うチャネルです。まずはそこに信号を送ります。接続時のコンニチワ!という挨拶ぐらいの感覚の信号で、挨拶してとりあえずgNBと知り合いになる感覚です。

物理チャネルを確立したあとに無線リソースの設定を行います。これが③~⑤です。感覚的には「顔見知りになったからあなたと私の専用のやりとり開始するためにまず道つくりましょ」という感じです。UEとgNBのLINE交換みたいな感じに考えるとイメージしやすいかもしれません。この時に使われる制御信号の内容にはSIMの情報は特にないため、暗号化を特にせず送受信をしております。

続いて⑥でNASのregistrationを行います。NASはNon-access stratumの略で、UE と Core Network (AMF/MMEなど) の間でお互いの情報をやり取りする仕組みです。つまりここからCoreとの通信が始まります。gNBと顔見知りになってLINE交換もしたのでgNBを経由してgNBの上司とやりとり開始みたいな感じです。

そしてやりとりを開始となったら⑦のNAS Identity RequestがCoreからきます。内容としては「あなた誰ですか?」と聞いてくるので⑧のResponseで私こういうものですと返事をします。この時にIMSIと呼ばれるSIMの固有番号が必要になります。名刺みたいなもんですね。IMSIはSUCIと呼ばれる暗号化処理を受け、外部に漏れないようにCoreへ送信されます。IMSIは元々Coreに登録されている情報となります。もしローカル5Gを取り扱うときはSIMを作成した後にSIMの情報、つまりIMSIをCore登録します。つまりCoreがUEに向かって「あなた誰ですか?」と聞いてきた段階でCoreはUEの情報を持っているわけです。UEから「私こういうものです」と返ってきたときに自分のデータベースと照らし合わせて「ああ、このSIMね!」となるわけです。

そして⑨から⑪で、なりすましじゃないかどうかの確認を行います。IMSIは確かに登録されていたけど本当にこっちに登録されたSIMなの?という感じでCore側は疑っているのでCoreから「本物のSIMだったらこの問題とけるでしょ?」という感じで問題を出してきます。ここで大事になるのがSIMの中に入っているKiという情報です。

Kiは128bitの暗号キーとなっています。128bitって何よって話になるのですが、2進数で128桁の数字を128bitと呼んでいると思ってもらって大丈夫です。10進数に直すと数字を表現できる幅が340,282,366,920,938,463,463,374,607,431,768,211,456個あり、日本語読みだと340澗2823溝6692穣938ジョ(漢字は「のぎへんに予」)4634垓6337京4607兆4317億6821万1456個と意味の分からない数値になります。(ネットワークに詳しい方だとIPv6のアドレス数と同じですというとわかりやすいかもしれません)

とにかくすごい暗号の幅があると思ってもらえればいいかと思います。

Coreから出された問題はSIMに入っているKiを使えば解けるものになっており、回答を返すことで「間違いなくこのSIMだね。じゃあ通信を暗号化して本格的にやりとりを開始しよう」となるわけです。IMSIで名刺を渡した後に本人証明をするためにKiとOPSを使うという感じです。このKiは非常に重要なデータであるため、SIMの外には絶対に出てこないデータとなります。物理破壊をしてKiを読み取ろうとしてもSIMがそれを察知してデータを消すような機能もあり、スマホもCoreからの問題をSIMに渡したらSIMからは答えのみが返ってくるようになっています。Kiがあるからこそ前回のコラムで記載した盗聴に強くなるのです。

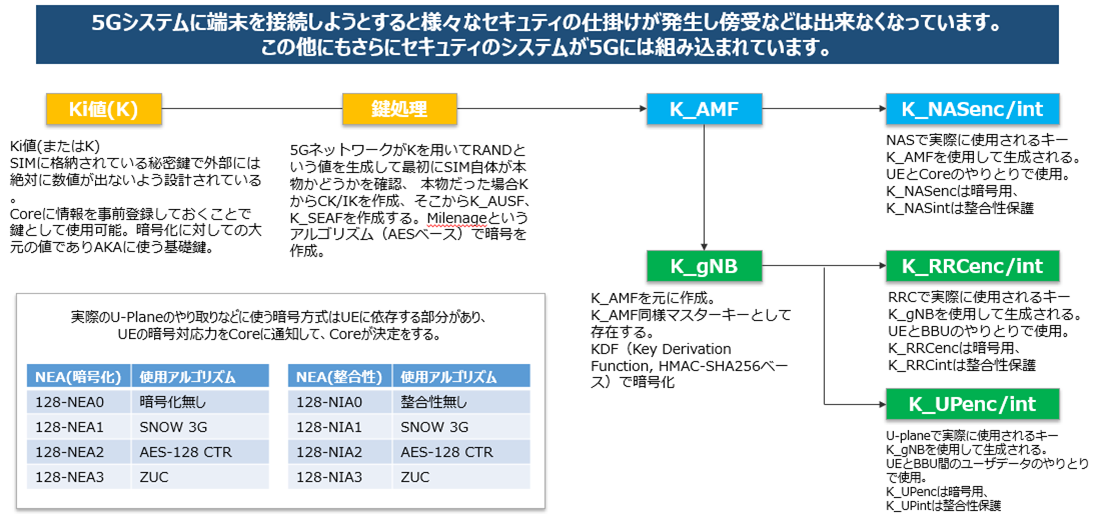

こちらもざっくりとした図かつ文字が多くなっておりますが、Kiを元にCoreとUE(ユーザ端末)が本人確認を終えると、そこからさらに暗号が生成されていきます。まずはマスターキーを作成、次にCoreの各機能へ受け渡しをしていきます。各機能でもマスターキーが作られて実際に使用されるのはマスターキーから生成された暗号用キーを使ってデータに暗号化をかけていくのです。さらにはKiから生成されたキーはデータの改ざんがされていないかどうかを確認する整合性の保持にも使われています。

SIMがあるからこそ通信の安全性が保たれているわけですが、ITインフラ技術者の方たちは「これって証明書と何が違うの?」と疑問を持たれるかもしれません。

通常のPCやスマホなどにある証明書と何が違うのかというと、個人的に大きく違う点として「物理的なものか、データなのか」「鍵の生成頻度」という点が挙がると思います。

証明書は公開鍵(データに暗号化を付与することは可能、復号はできない)と秘密鍵(暗号復号キー)を使用します。暗号化に用いられる鍵はSIMの取り扱うbitよりも大きいデータを利用するので秘密鍵の解析は困難です。数学的に難しいとされる計算をする手法なんかもあるようなので解析という部分では困難です。ただし、秘密鍵というのはデータなのでコピーして持ち出しができてしまうわけです。その点SIMは物理的な要素が入るため単にスマホがハッキングされましたとなってもKiが漏れることはありません。その代わりにSIMはもし盗難にあった場合は鍵までセットでついてくるので物理的な事象には少し弱めです。証明書もPCを盗まれてしまった場合同じではあるのでどちらも物理的な盗難には弱いです。ちなみに5GにはEIAという「特定のSIMと特定のUEがセットじゃないと認証しませんよ」という機能もあり、ローカル5GでもEIAが使える機器があります。弊社取り扱い予定のQCT製ローカル5G OmniPOD2.0にもEIAが搭載されています。EIAがあることで、もしSIMだけ盗まれたとしてもUEがないと接続ができないため。

ちなみに証明書の秘密鍵はSIMに比べて非常に大きいデータ(SIMは128bit、証明書は2048bitとか4096bitとか)を扱うので鍵を解析するにあたって総当たりの解析を行うのであれば証明書のほうが解析は難しいのですが、証明書の場合は数学的に総当たりより解析が楽になる(といっても焼け石に水ですが)解析の方法があるらしいです。SIMと証明書は鍵生成時の方式が違い、SIMの鍵は解析するのであれば総当たり以外解析手法がない、あるいは総当たりと同等の効率しかでないという計算をしています。これはCoreとSIMが同じ秘密を共有しているからこそできることです。128bitでも総当たりで計算しようとなれば今現在の最新スパコンを使ったとして地球誕生から今まで計算し続けてやっと今ごろ解析できるぐらいの時間がかかるので事実上解析は不可能となります。しかし扱うデータが証明書より小さいので鍵の生成が早く、すぐにネットワークに接続できるというわけですね。

すぐに接続できるというのが鍵の生成速度というのにかかわっているのですが、5Gの通信はセッションごとに鍵を作り直しています。例えばお手元のスマホでSNSを楽しんだあと、少しの間スマホを触らずに30分後に今度はサブスクの音楽を楽しんだ、なんていう行動をしているときにスマホは通信を切ったり繋いだりしています。この時に鍵を作り直しているわけです。鍵を作り直しているので昔の通信を解析されても今の通信に鍵を流用できないので常に安全な通信を実現できています。証明書だとこういう仕組みはないのでリアルタイムで安全性を確保していく部分については違いがあるなと感じます。

SIMを使った通信が安全ってことは、じゃあ全部SIMみたいにしたらいいじゃん!と思う方もいるかもしれませんが、あくまでSIMはSIMとCoreで通信を始める前から情報を共有できるからこういったことができるわけです。PCやサーバはどのような環境でどうやって使われるのかわからない、ようは自由度がかなり広いので証明書などを使っているわけですね。スマホなどは「何が何でも最初に5Gの装置につなぐ」と接続先が限定されているので自由度はありません。その代わりにセキュアな通信が簡単にできるというわけです。

そしてスマホも証明書を使った通信をしています。5Gに認証をもらうシステムがSIMで、その先にあるサーバとの通信に使う暗号化の仕組みが証明書と、用途も別なものなので証明書とSIMは完全に別のものであり、似てはいるけど仕組みも別ですよということです。

3. まとめ

今回はSIMの話ということで非常に難しく長いコラムになりました。コラムを書いている私もSIMまわりの通信について(多分)完全に理解しているわけではなく、その道のプロからすると薄い記事になっているかもしれません。SIMは移動体通信を支える重要なシステムの一つで、関わっている部分も認証という非常に重要な部分です。それゆえにSIMと他の部分がどう結びついているのかと確認をしていくとシステムの詳細がまるっとわかったりするので是非興味のある方、興味を持たれた方は調べてみてください。

私は、「SIMの概要を調べる」→「SIMの内部構造が気になったので調べる」→「SIMの物理的仕組みが分かったのでUEがどうSIMと情報をやりとりしてるのか気になって調べる」→「UEの中でSIMをどう扱ってるのかを調べる」→「SIMからの情報をどう電波に乗せているのか気になって調べる」→「UE内のOSと電波系の装置の関わりあいが気になって調べる」→「どうやってLTE-CAやNR-DCが動いているのか気になって調べる」→「RAN(gNB)のNR-DC時の動きも気になって調べる」といった流れでまるっと調べることとなり、だいぶ技術者としてレベルアップした気がします。

皆様も気になった部分をどんどん派生して調べてみて、SIMのすごさに酔いしれてみるのはいかがでしょうか。

おそらく分野としてはマニアックなところになる気はしますが、こういった話を自社内でできないんだよなあという方はぜひ弊社まで遊びに来ていただければと思います。またそういう知識を教えてほしいなんていう要望も承っておりますので何かお困りの際はどうぞお声がけください。

ということでセキュリティ第3弾のコラムでした。

京セラみらいエンビジョンまちづくりラボ

京セみらいエンビジョンのラボでは、ローカル5Gネットワークを体感いただけます。 ラボ内には、Wi-Fi6の環境も構築していますので、ローカル5GとWi-Fi6の違いを同時に体感していただくことができます。

問い合わせ