1. 今回の内容紹介

前回から続けての連載でローカル5Gのセキュリティに関して色々記載をしていきたいと思います。まずはおさらいということで、前回はSIMがあるから5Gは安全に通信できるんだよということの概要だけ記載しました。

見てない方はぜひチェックしてみてください!(ただ結構ボリュームあると思うのでお時間のある時にでもお楽しみください)

ローカル5Gセキュリティ①_5Gって安全なの?

URL : https://www.kcme.jp/column/local5g_vol0045.html

今回はセキュリティ関連のコラム第2弾ということで、実際に5Gがサイバー攻撃を受けた時に想定されるリスクを考えていきましょう。前回のコラムではSIMがすごい!でも物理的な盗難に弱いと記載しました。あまり移動体通信(LTEとか5Gとか)に詳しくない方とこういう話をしているとよく耳にするのが「電波を拾って盗聴とかされる危険性とかないの?」という疑問です。

電波といったら盗聴と来るぐらいよく出る話題で、特に40代以降の方に多い気がします。昔は高速道路を走りながらラジオを聴いているとトラックの違法無線が入ってきたり、混線を味わう機会が地味にあった気がします。(若い方だとラジオリスナーがあまりいないのでこのたとえ話が全然通じないんですよね・・・時代を感じます)

移動体通信に詳しくない方であれば気になる話題ですよね。結論を先に言ってしまうと飛んでいる電波をキャッチして盗聴するという攻撃はできません。そんなものできたら安心してスマホを使うことはできませんよね。

ただ攻撃というのは盗聴以外にも色々あって、なかなかに怖い攻撃もあります。

なので色々気になる盗聴のリスクやほかの攻撃など、攻撃の種類と攻撃をされた時のリスクや対処法をテーマに記載していきたいと思います。

2. ローカル5Gへのサイバー攻撃考察

2-1. ローカル5Gにはどんな攻撃が想定される?

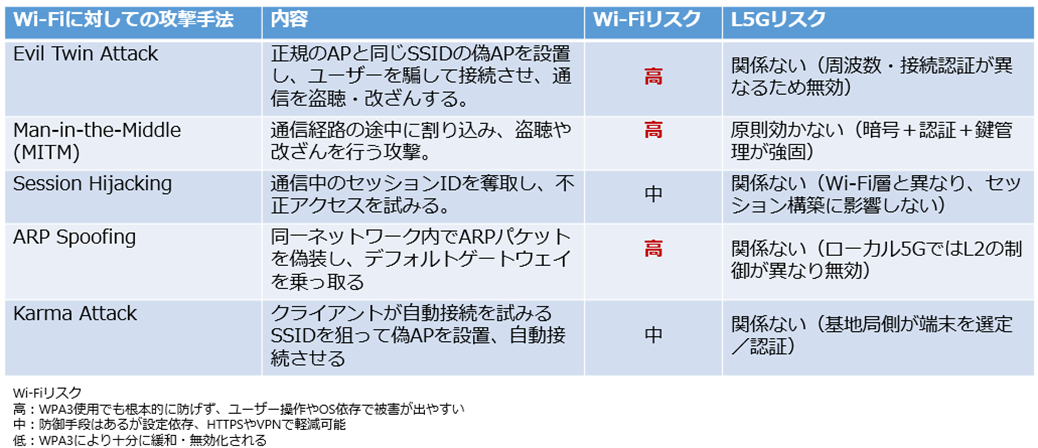

そもそもローカル5Gへサイバー攻撃を仕掛けるとなった場合どのようなものが想定されるでしょう。同じ無線通信でよく使われている通信、Wi-Fiだと不特定多数の方がアクセスできるようになっている関係で様々な攻撃方法があります。

上記の画像は先日弊社で行ったウェビナーの資料から抜粋したものです。

この攻撃以外にもDDoS攻撃などの昔から有名な手法やもっと怖い攻撃もたくさんあるのですが、同じ攻撃をされたとしてもローカル5Gには効かないことが多いです。

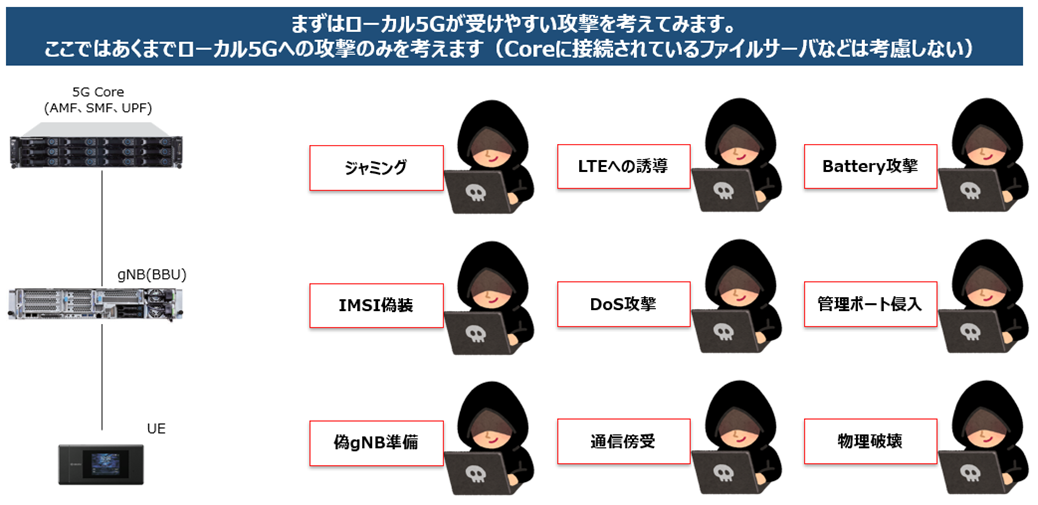

じゃあどんな攻撃があるの?というのが気になるところですがまずは下記の絵の9つ+αかなと思っています。

こちらの画像もウェビナーからの抜粋になります。

この他にもSIMに対しての攻撃なんかがあったりするそうですが内容が結構難しいのでいったん+αの1つ目は「SIM解析」とでもしておきます。SIM解析は基本できないことではあるのですが、やってやれないことはないようです。ただし物理的にSIMを手に入れる必要があるようなのでどうなんだろうというところですね・・・

その他に2つ目としてUE(移動体通信業界だとスマホとか5Gルータとかのユーザの使う端末をUEと呼びます。User Equipment : ユーザ端末の略です)の乗っ取りがあります。

おおよそ考えられる攻撃としては上記画像の9個の攻撃と+αの2個で11個の攻撃があるかと思います。

これらの攻撃がどんな内容でどのぐらいの危険度で対処ができるものについては対処法なんかも見ていきましょう。

2-2. 攻撃されたときにどうなる?

ローカル5Gがもしかしたら食らうかもしれない攻撃についてどのようなものでどのような対処法があるのかを確認してみましょう。先ほどの11個の攻撃の内容、事象、備考ということで記載していきます。(セキュリティ系専門の方、移動体通信専門の方にはちょっと内容うすい、かつ説明が雑に映る部分もあるかもしれませんが・・・初心者向けとしてご覧いただければ幸いです)

No.1 ジャミング

【内容】ローカル5Gと同周波数の電波を出すことで電波干渉由来の通信妨害発生。

【事象】特定UEの通信不可

【備考】ジャミングとは電波や信号を妨害する行為または電波のことを指します。ジャミングを発生させるには邪魔をしたいエリアに届いているよりも強い電波を出さなければならず、強い電波を出す機械を持ち込んで妨害波を出さなければならないためハードルが非常に高い攻撃です。そして結果としていやがらせぐらいしかできないのでコスパが悪いです。重要な通信を行っている際に攻撃を食らってしまうと通信断は痛い状況になると思います。RANやUEで電波の測定ができるものがあるので、普段から行っていくようにすると攻撃を受けた場合も早期発見ができます。

No.2 IMSI偽装

【内容】SIMのIMSI(加入者番号みたいなもの)を偽装しローカル5Gへの侵入を試みる

【事象】特になし(数による)

【備考】SIMにはIMSIというサービス加入者IDみないなものが中に入っていて、IMSIを使ってまずこのSIMは本物のSIMだよという証明を行います。つまりIMSIを偽造してローカル5Gへ侵入しようと試みるという攻撃です。しかしローカル5GはIMSIだけでなくKiなどの暗号生成に必要なキーも存在する為、IMSIだけを偽装しても暗号処理にこたえられず無意味です。ついでにSIMの外に出てこないKiを偽装することは不可能です。

No.3 偽gNB設置

【内容】偽のgNBを用意してUEを偽gNBに接続させる。その際にIMSIを抜き取る

【事象】特になし(数による)、ジャミング要素はあり

【備考】gNBって何?という場合は電波とか情報の伝送区間だと思ってもらって大丈夫です。UE→RAN(RU→gNB)→Coreという流れの中のRANの偽物を用意して、gNBにUEが接続しにくる際にいろんな情報を抜き取ってしまおうという攻撃です。しかし固有番号のIMSIだけを抜き取ったとしてもそのまま通信の乗っ取りができるとかそういったことは起こりません。SIMが持つ暗号化の鍵は外に出てこない為です。ただ偽gNBが出す電波はジャミングとして利用できるので結局攻撃内容としてはジャミングになってしまうというのが偽gNB攻撃です。とはいえ、実はこの攻撃、2025年1月に実際にパブリック5Gのエリアで行われました。どういう内容なの?というところですが、銀座に2G(GSM)の装置を用意して通信キャリアの周波数と同じ電波を出すという攻撃でした。世界ではまだ2Gが使われている地域があり、皆さんのお持ちのスマホにも2Gを受ける機能がついていたりします。そして2G装置は通信キャリアと同じ周波数帯の電波を出したそうです。同じ周波数帯の電波同士がぶつかると電波干渉を引き起こし品質が劣化、最終的には電波が読み取れず通信ができない状況になります。(2G装置はパブリック5Gより強い電波を出していたので、通信キャリアの電波は電波干渉によって使用できず、2G装置のほうは電波の強さが勝っているので電波干渉の影響が通信キャリアの電波より小さい状況でした。通信キャリアの電波がつかめなくなってしまったスマホは接続可能な2Gのほうに接続を求めます。そして2Gの機器に接続した機器へ緊急通報のシステムを利用してスマホにメッセージを送りつけるといった攻撃でした。狙われたのは日本へ旅行中の中国人の方々のようです。すごくざっくりした説明になりますが、古いシステムを使用した攻撃も存在するということです。(気になる方は検索していただくと当時のニュースがいっぱい出てくると思います)

スマホやルータは設定で昔の通信システムへ接続をしない設定にできるようになっています。自身の身を守るためにも設定は一度見直していただいたほうがいいと思います。また、ローカル5Gであれば5G以外のシステムに接続できないように設定してしまえばこういった攻撃は防げるということになります。

No.4 LTEへの誘導

【内容】ジャミングと同時にLTEの電波を出すことでUEを偽LTE基地局に接続させる

【事象】特定UEの通信不可&IMSI抜き取り(意味なし)。ジャミング効果はあり。

【備考】No.3で記載した内容のLTEバージョンです。ただLTEは2Gよりも扱いが難しいのと、LTEにも暗号化の鍵が必要になるのでジャミング程度しか効果はない攻撃です。

ローカル5Gであれば5Gの電波のみを活用するとしてしまえば4Gの電波が出てきていてもスマホやルータは接続しにすらいかないのでただただ妨害電波を出される攻撃と変わらないというものになっています。

No.5 DoS攻撃

【内容】RANへのRRCConnectionなどの信号を送り続ける

【事象】過負荷による機械のダウン

【備考】古くから用いられる攻撃ですがローカル5GへDoS攻撃を行う場合はどこに負荷をかけるかというと基地局の部分になります。UEは基地局へ接続をする際にRRCという通信の制御につかう回線の接続を要求するのですが、そのRRCを大量に送ることで機械に負荷を過剰に与えて結果として基地局がダウン、該当基地局の配下にいるUEは全部使えなくなるという現象が発生します。

この攻撃はジャミングよりも効果があって、電波を発射する装置自体が使えなくなるので特定のエリアだけとか、特定のスマホなどが使えなくなるというわけではなく、その基地局がもっているエリアが全部消えるので場合によっては広範囲に影響を及ぼすものとなります。

この攻撃はまず該当の基地局からの電波が受信できて、電波を送信できる環境が必要になるのでローカル5Gで考えると設備の敷地内か、敷地に近いところとなります。またRRCの接続要求がある程度の回数を繰り返すようであればそれをはじくという機構を入れている装置もあるため、機構を回避するには大量のSIMが必要になります。

2025年9月にアメリカにて10万枚程度のSIMを用意しDoS攻撃を行おうとしたという事件が発生したそうです。これはパブリック5Gを狙ったものになりますが、実際に装置を確実に攻撃しようとすると同様の設備が必要となるということで攻撃が成功すれば威力は高いものの、実行するとなるとハードルが高い攻撃がDoS攻撃となります。

No.6 通信傍受

【内容】電波をキャッチし内容を解析

【事象】特になし

【備考】5Gは暗号が強固であるため電波を使った区間で通信が漏れることはありません、といいたいところですがSIMを複製できた場合に関しては条件が揃えばできなくはないというところです。SIMの複製がかなり難しい為基本的にはないと言ってもいい攻撃だと思います。

No.7 バッテリー攻撃

【内容】UEへ妨害波を送り圏外状態にすることで再接続を頻発させる

【事象】特定エリアのUEのバッテリーが減少する

【備考】バッテリーを攻撃するというのも過去にあった?ようなのですが、妨害波を送っている時点でNo.1のジャミングが発生しており通信断も発生する為、攻撃としてはそちらのほうがやっかいです。

No.8 管理ポート侵入

【内容】各機器の管理ポートへの侵入

【事象】管理権限の乗っ取り、設定の漏洩

【備考】管理ポートへ不正アクセスというのももちろん攻撃としては考えられます。攻撃としては最悪の部類となりますが、通信内容の傍受ができるかというと、傍受は難しいです。ただ設定値の漏洩や機器のシャットダウンなどができてしまう為通信の継続性という意味ではかなり厳しいものになります。またCoreに登録したSIMの情報も盗み見られてしまえばSIMの複製が可能となり別の攻撃につながります。

ただ管理ポートを守るのは通常のネットワークと同じであり5G特有のものでないということと、侵入されたからといって通信内容が全部赤裸々にばれるかというと5Gの部分だけ見ればそうではないというのが若干の救いだとは思います。

ローカル5Gの場合外部に接続せずにクローズドな環境で使う場合もあり、そうなると管理ポートへのアクセスを行うというのは相当にしんどい作業になると思います。

No.9 物理破壊

【内容】物理的に装置を破壊する

【事象】機械の破損、通信の断絶

【備考】一番単純にして究極の攻撃ではありますが、物理破壊を実行するにはその他のセキュリティ(防犯カメラ、持ち物チェック等)に引っかかる可能性は高く、対策としては通信とは別種別の対策となります。

No.10 SIM解析

【内容】SIMの暗号キーなどを解析する

【事象】SIMの複製、暗号キーの解読による通信時の暗号解析

【備考】どのように行うか詳しい方法はわかりませんが、多大なる技術と機械があればSIMの解析は可能だそうです。SIMを解析されコピー品が作成できれば通信のなりすましが可能になり様々な情報へアクセスが可能となるため、攻撃としてはかなり強い部類になると思います。ただSIMをなんらかしらの形で手に入れるかCoreへ侵入を行うかをしなければ発生しないのでSIMをどう守るかで解析ができるかどうかが決まります。

No.11 UE乗っ取り

【内容】UEにマルウェアなどを侵入させてUEを乗っ取る

【事象】UEの通信情報の漏洩、UEからアクセスできるサーバ等の乗っ取りなど

【備考】5Gは通信部分に関してのセキュリティが強固ではありますが、一度認証されたUEは本人確認が取れている為、UEからの不正アクセスは止められないという弱点があります。ローカル5Gやパブリック5Gに対応したUEというのは今現在種類が豊富にあり、セキュリティ対策もUEに合わせて様々なものがあります。皆様の持っているスマホ等であればiphoneもandroidもセキュリティ対策アプリであったり、設定をしっかり行うことも重要です。それ以外にルータタイプのものであればほかの機器を接続して使用することが多いので、状況に合わせて適切に設定を行う必要がありますし、コマンドを打って設定を行うようなものであればまた対策も違ってくると思われます。

今回挙げた例ではこのUE乗っ取りが攻撃としては一番痛い攻撃になるので対策はしっかりとしていきたいところですね。

どういった攻撃があるかを考えて記載していきましたがまだまだ考えられる攻撃はあると思います。ただこんなに想定される攻撃が多くあってもほかの無線通信ソリューションより複数の人が通信する上で強固な回線の一つになるのです。ローカル5Gの場合、サイバー攻撃に対して対応しやすい無線ソリューションだと思いますので、よく巷で言われている大容量、低遅延、同時他接続といった用途でなく単純な通信用ソリューションとしても使えるものなので、セキュリティに悩まれている方はぜひご相談ください。

3. まとめ

今回はローカル5Gが攻撃を食らった場合について考えました。様々な場所で様々な情報がやり取りされる昨今、対策を行わなければ悪意のある方にすぐ情報が盗まれてしまいます。

そしてセキュリティ対策というのはだいたいの企業がお金をかけるのを渋る部分でもあります。というのもセキュリティ対策は効果が見えにくく、もし実害が発生したとしてもどの程度、どの規模で発生するかわからないものです。

2025年だけみても大企業が情報漏洩やランサムウェアの被害にあったというニュースがかなりの頻度で流れてきます。実害があってからでは遅いので対策はしっかり行いたいものです。

ローカル5Gをうまく使うことで通信経路の傍受に対して強固なシステムを組むことはたやすくなります。ぜひ皆様もローカル5Gとセキュリティ対策を組み合わせた伝送路を自社で組むとしたらどういう安全を手に入れられるのかを考えてみてはいかがでしょうか。

もちろん弊社での相談も承っております。ローカル5Gだけではなくゼロトラストセキュリティに詳しい部門なども弊社は持っておりますのでセキュリティ全般でもぜひご相談ください。

京セラみらいエンビジョンまちづくりラボ

京セみらいエンビジョンのラボでは、ローカル5Gネットワークを体感いただけます。 ラボ内には、Wi-Fi6の環境も構築していますので、ローカル5GとWi-Fi6の違いを同時に体感していただくことができます。

問い合わせ