# はじめに

京セラみらいエンビジョン ICTインフラソリューション部の田端と申します。

ibossコラム第3回は、中小企業の導入ステップというテーマで、一般的な境界型防御のNW構成からどのようにibossを利用したSSE/SASE構成へ移行できるか、解説いたします。

ibossは既存環境を生かしながら、SSE/SASEへの移行を早期に実現できるのが、大きな強みの一つです。ぜひご確認ください。

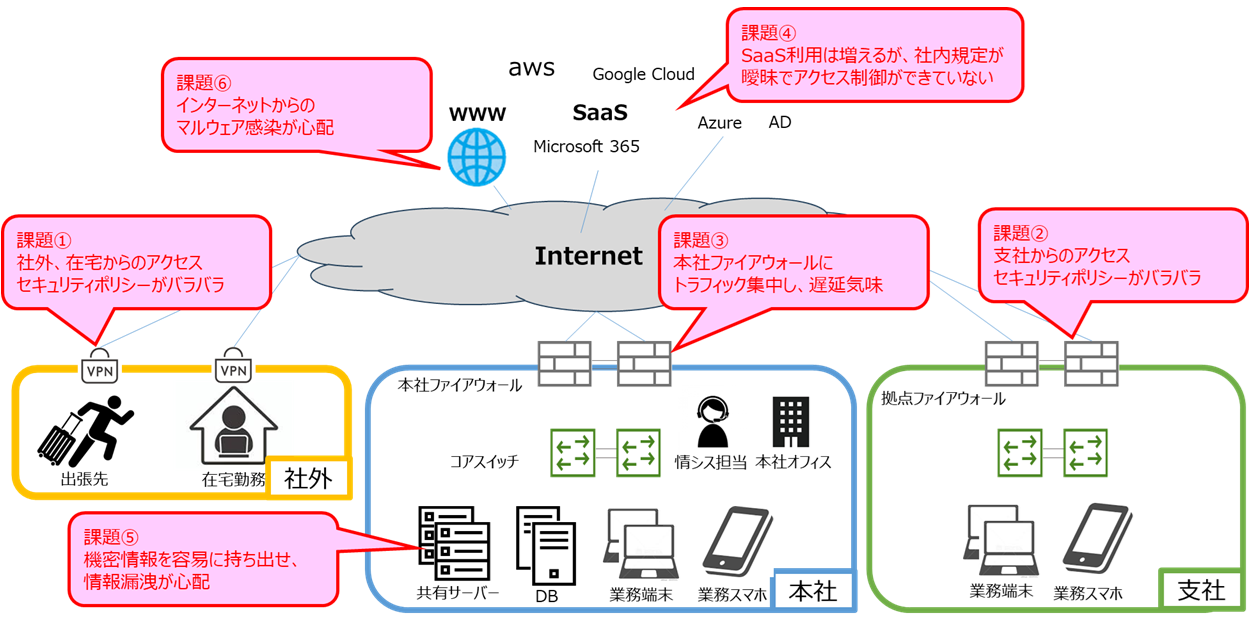

# 現状のNW構成とその課題

こちらがモデルケースになる、既存のNW環境です。

どのような課題が潜在化されているか見ていきましょう。

課題① まず社外の在宅勤務、出張先からのアクセス VPNを利用しておりセキュリティポリシーがバラバラで制御ができていない

課題② 支社からのアクセスも同様に、セキュリティポリシーがバラバラで制御ができていない

課題③ 本社ファイアーウォールは、リモートアクセスからのVPNも終端しており、トラフィックが集中し、遅延気味

課題④ 業務でのSaaS利用が増えてきたが、会社規定のSaaS、未規定のSaaSの可視化、制御ができていない

課題⑤ 機密情報は社内の共有サーバーに格納されているが、社内LANから容易に持ち出せ、情報漏洩が心配

課題⑥ インターネットアクセスに対して、マルウェア対策などの制限を設けていないため、感染が心配

このような課題をお持ちのお客様は多いのではないでしょうか。

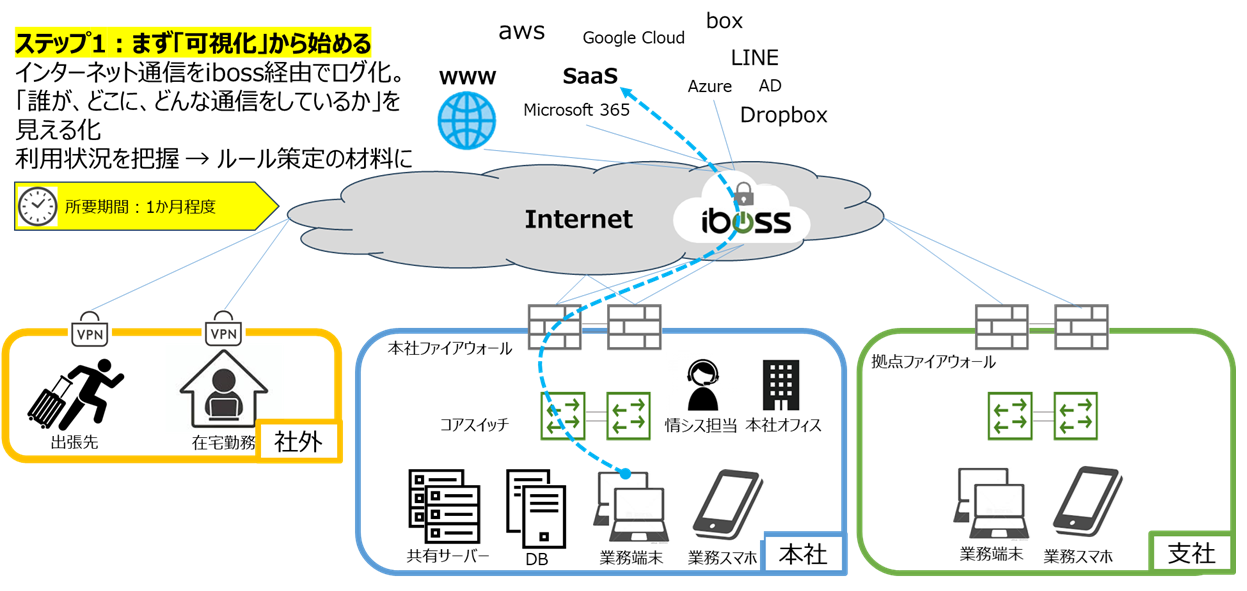

# STEP1 可視化

ファーストステップは可視化です。

まずはしっかりAs-Isを調査、分析するところが重要です。

インターネット通信をiboss経由でログ化。「誰が、どこに、どんな通信をしているか」を見える化し、利用状況を把握するところからスタートします。

そのログをベースに、社内ルール策定の材料にします。

2週間程度、経過観察期間を設け、その後の社内ルールの規定検討を含め、1か月程度時間を要します。

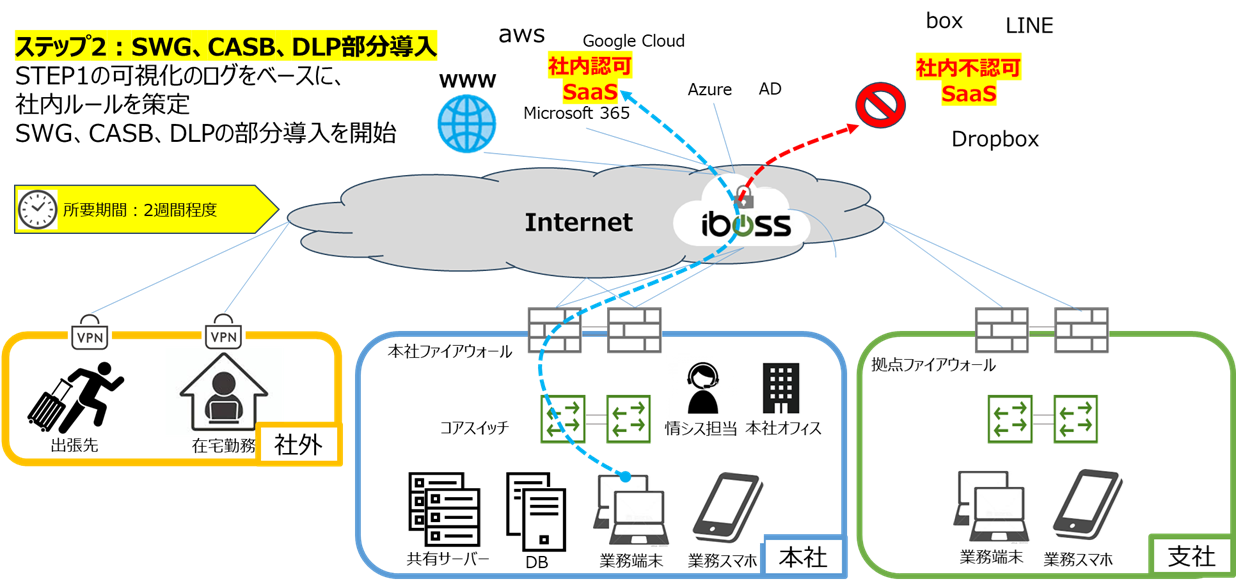

# STEP2 SWG、CASB、DLP部分導入

次のSTEPで、SWG、CASB、DLP部分導入します。

STEP1の可視化のログをベースに、社内ルールを策定

本社の一部ユーザーでSWG、CASB、DLPの部分導入を開始します。

SWGで、社内のウェブアクセスの規定を決めて、業務で利用するウェブアクセスのカテゴリーを決めます。

CASBで、社内のSaaS利用の規定を決めて、シャドーITとなるSaaSは社内不認可としてアクセスを制限します。

DLPで、社内のデータ資産内の機密情報を定義して、情報漏洩に類する通信のアクセスを制御します。

設定変更は1日程度で実施可能です。

その後2週間程度チューニングを含む経過観察を設けます。

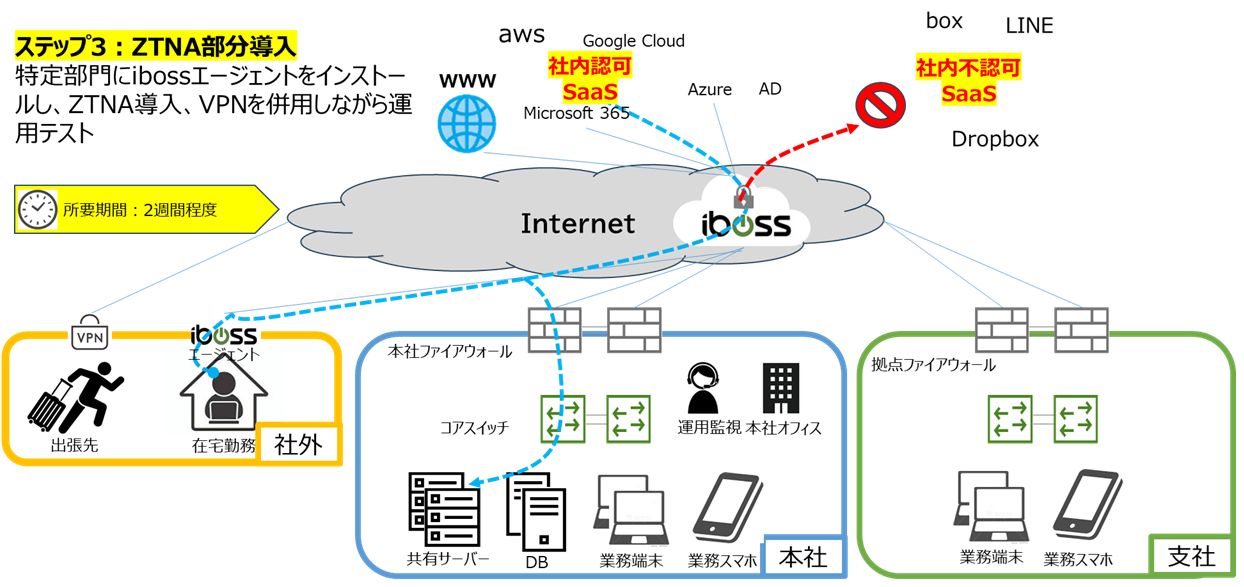

# STEP3 ZTNA部分導入

STEP3でZTNA部分導入です。

特定部門にibossエージェントをインストールし、ZTNAを部分導入、VPNを併用しながら運用テストします。

こちらもエージェントのインストール展開は1日~2日で可能です。

その後2週間程度チューニングを含む経過観察を設けます。

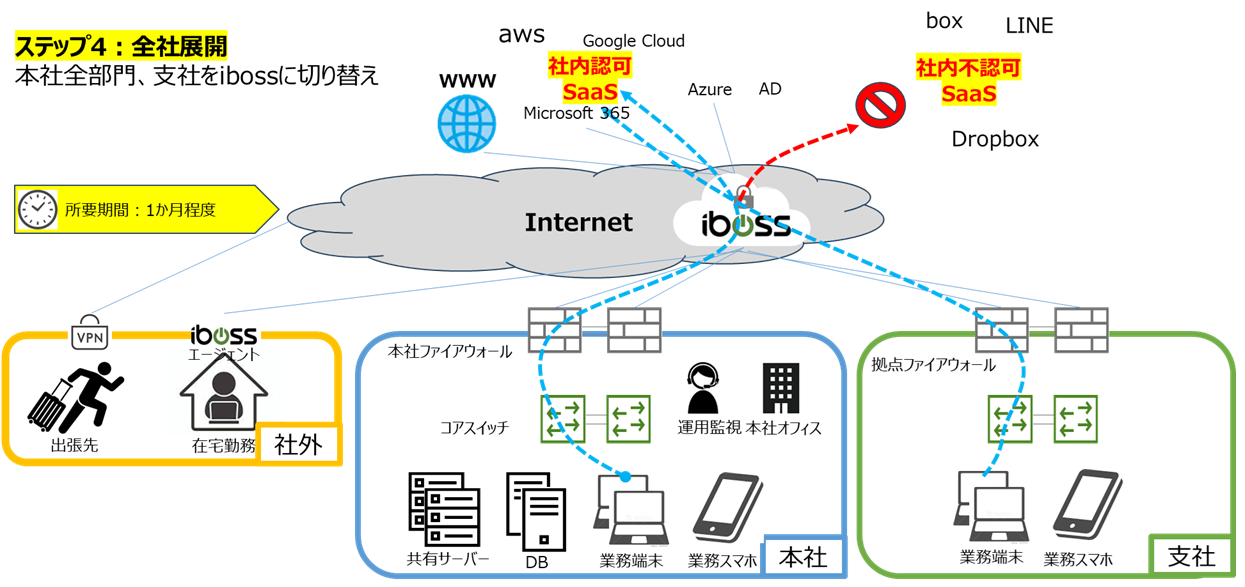

# STEP4 SWG、CASB、DLP全社導入

STEP4で全社展開です。

本社全部門、支社のユーザーをibossに切り替えて、SWG、CASB、DLPを全社導入します。

所要期間はユーザー数、支社数にもよりますが、部門単位、支社単位で段階的に移行をする形が安全です。

1部門で1週間、4部門で1か月程度での移行が可能です

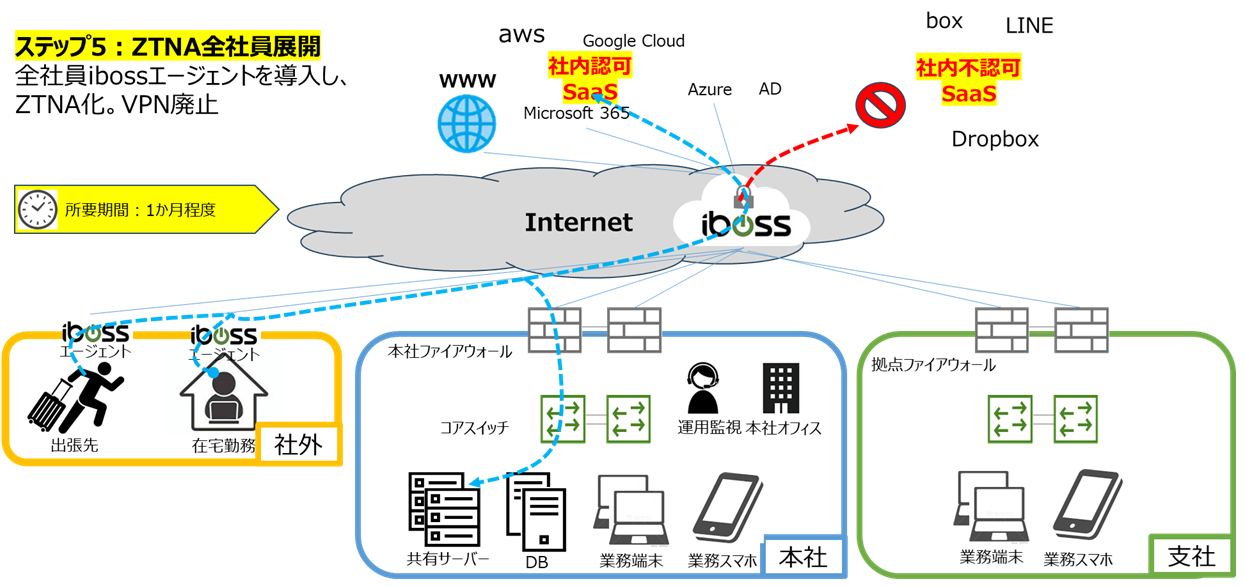

# STEP5 ZTNA全社員展開

STEP5でZTNA全社員展開です。

全社員のPCにibossエージェントをインストールし、ZTNA全社員展開を図ります。

これにより、既存のVPNは廃止できます。

所要期間はユーザー数にもよりますが、部門単位で段階的に移行をする形が安全です。

1部門で1週間、4部門で1か月程度での移行が可能です。

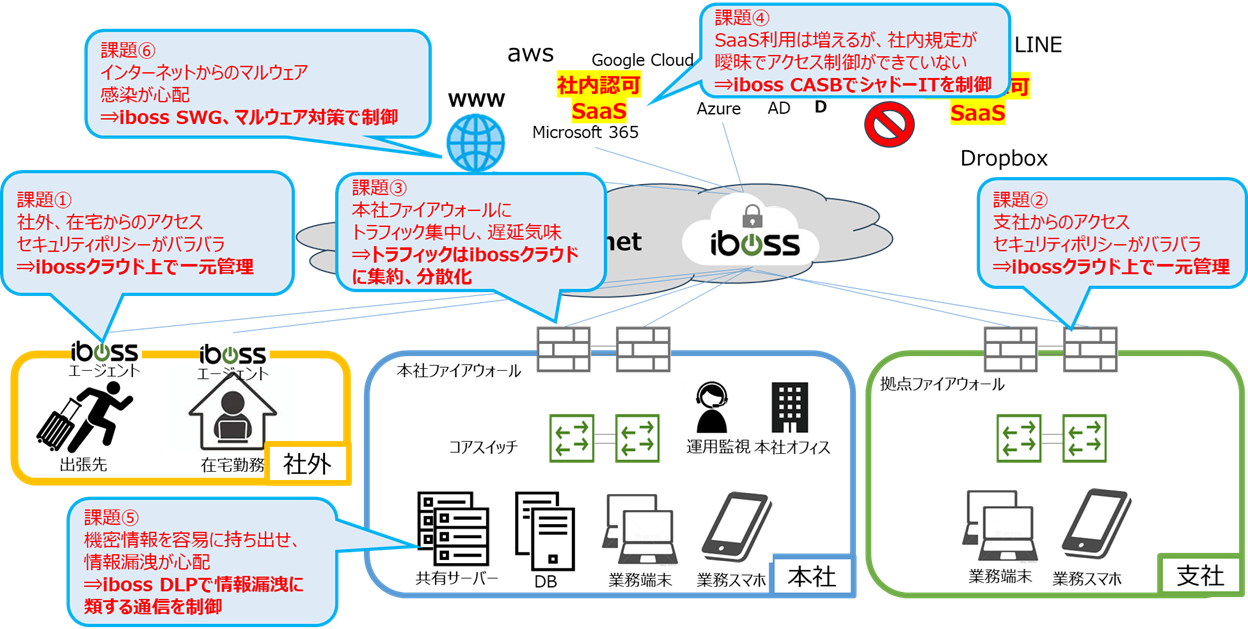

# iboss導入後 当初の課題はどう解決できた?

当初の課題はどう解決できたでしょうか。

課題① 社外の在宅勤務、出張先からのアクセスはibossエージェントの導入により、ZTNA化され、ibossクラウド上で一元管理が可能になりました。

課題② 支社からのアクセスも同様に、ibossクラウド上で一元管理が可能になりました。

課題③ 本社ファイアーウォールのトラフィックの集中は、ibossクラウドにトラフィックを集約するので、分散化が可能になりました。

課題④ SaaS利用は、CASBの利用により、認可、不認可を制御することが可能になりました。

課題⑤ 機密情報はDLPの利用により、ibossクラウド上で、情報漏洩に類する通信を制御することが可能になりました。

課題⑥ インターネットからのマルウェア感染も、SWG、マルウェア対策で防御が可能になりました。

このように、最大5ステップ程度で、少ない手ごまで、スピーディーにSSE/SASEへの移行を実現できるのが、ibossの大きな特徴になります。

第3回のコラムは以上になります。

次回以降は、弊社の担当SEから、より解像度を上げて、特徴的な機能のご紹介や、課題解決の方法など実践的なコラムを定期的に発信していく予定です。

クラウド型SSE・SASEプラットフォーム iboss(アイボス)

中堅・中小企業向けの低コストかつ短期間で移行が可能なフルマネージドSASEサービスです。

詳細を⾒るゼロトラストセキュリティ

京セラみらいエンビジョンではゼロトラストネットワークアクセス、エンドポイント強化、 ユーザー認証、ログ解析及び自動化を包括的に対策できるトータルセキュリティソリューションで、ゼロトラストへの移行を実現します。

詳細を⾒る