# はじめに

ICTインフラソリューション部の朴(パク)と申します。

前回は、Catoのアンチマルウェアについて説明しました。今回はCatoのIPSについてご説明します。

IPSはIntrusion Prevention Systemの略で、不正侵入を予防するシステムを意味します。

よく一緒に言及されるシステムとしてIDS(Intrusion Detection System)があります。

IDSは不正なアクセスを探知するだけで、IPSは遮断までするという違いがあります。

本コラムでは、CatoのIPSとCato以外のIPSの違いやCatoのIPS設定方法について説明いたします。

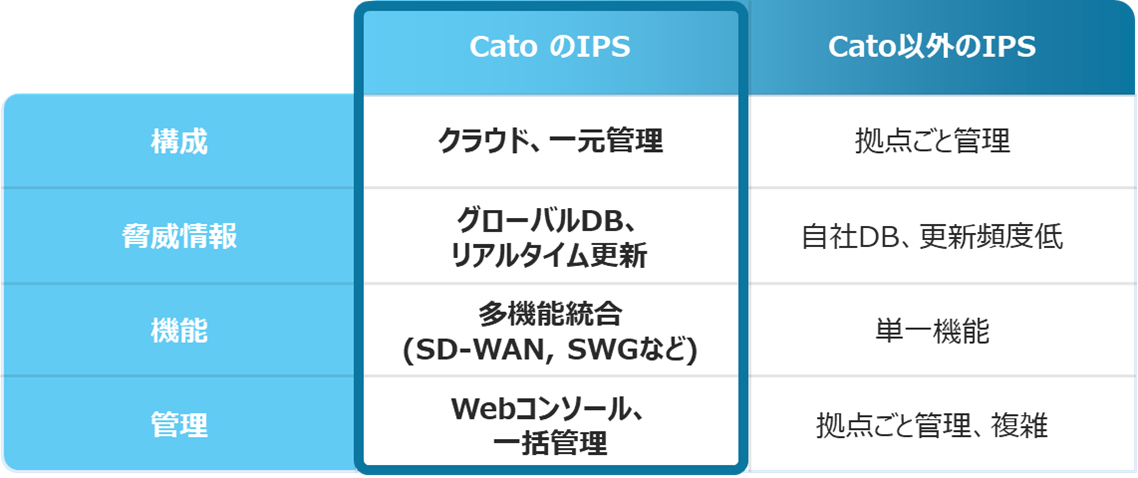

# CatoのIPSの特徴

■構成

CatoのIPSはクラウドネイティブプラットフォームとして設計されており、すべてのトラフィックをCatoクラウドに送信して検査します。これにより、セキュリティポリシーを一元管理し、一貫したセキュリティレベルを維持できます。また、クラウドの拡張性を利用して、大規模なトラフィック処理とパフォーマンス低下のないリアルタイムの脅威検出が可能です。

■脅威情報

世界中に分散したPoP(Point of Presence)を通じて膨大な量のトラフィックを収集・分析します。これにより、最新の脅威情報をリアルタイムで更新し、未知の脅威(ゼロデイ攻撃)も効果的に検知・遮断できます。

CatoのIPSに関わる脅威情報は脅威カタログで2700個以上のシグネチャが登録されており、検出された脅威に関する詳細情報を提供しています。

■機能

SD-WAN、SWG、CASB、ZTNAなど、さまざまなセキュリティ機能を単一のプラットフォームで提供することで、各機能間の有機的な連動が可能になるため、セキュリティ管理の効率性が高まります。

■管理

直感的なWebベースの管理コンソールを提供し、簡単に設定・管理できます。また、一元管理により、すべての拠点のセキュリティポリシーを一括して適用・監視できます。

# Cato以外のIPSの特徴

■構成

一般的なIPSの場合、各拠点に物理的なアプライアンスが設置されます。したがって、拠点ごとにセキュリティポリシーを管理する必要があり、ポリシーの管理が煩雑です。また、トラフィックが増加するとパフォーマンスのボトルネックが発生する可能性があります。

■脅威情報

独自の脅威情報データベースを使用しており、更新頻度が低いため、最新の脅威への対応が遅れる可能性があります。

■機能

単一機能に特化しており、他のセキュリティソリューションとの統合が複雑で困難な場合があります。

■管理

各拠点別に管理しなければならないため、管理ポイントが多くなり、運営およびメンテナンスに多くの時間と労力がかかることがあります。

表にまとめると以下のようになります。

# CatoのIPS設定方法

前提として、CatoでIPSを使用する場合、TLSインスペクションが有効になっている必要があります。

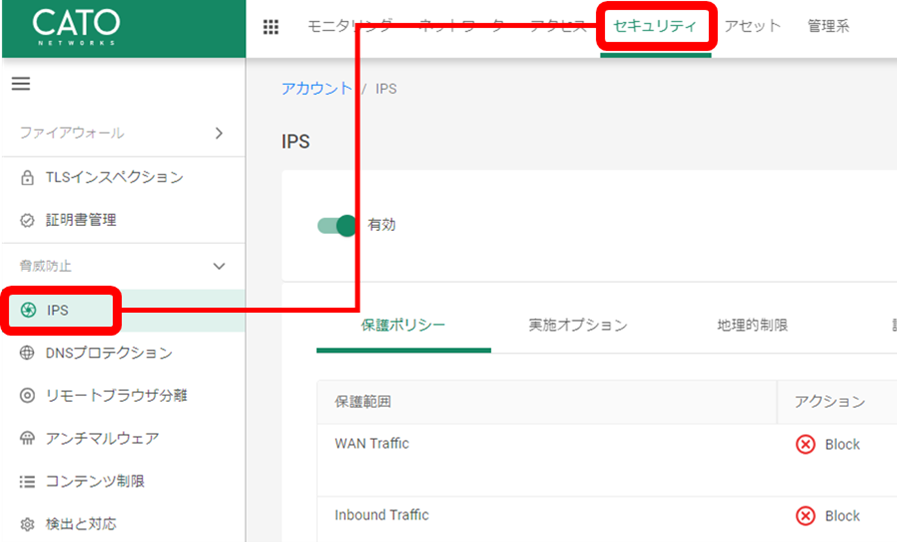

IPS機能を有効にするためには、Catoの管理ポータルにログインし、"セキュリティ" メニューから"IPS"を選択します。

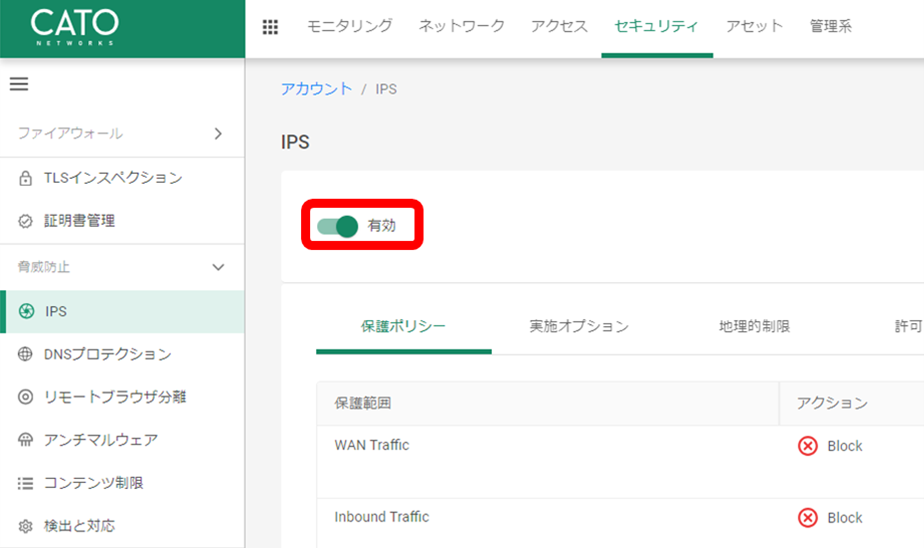

画面左上のスライダーでIPSを有効にすることができます。

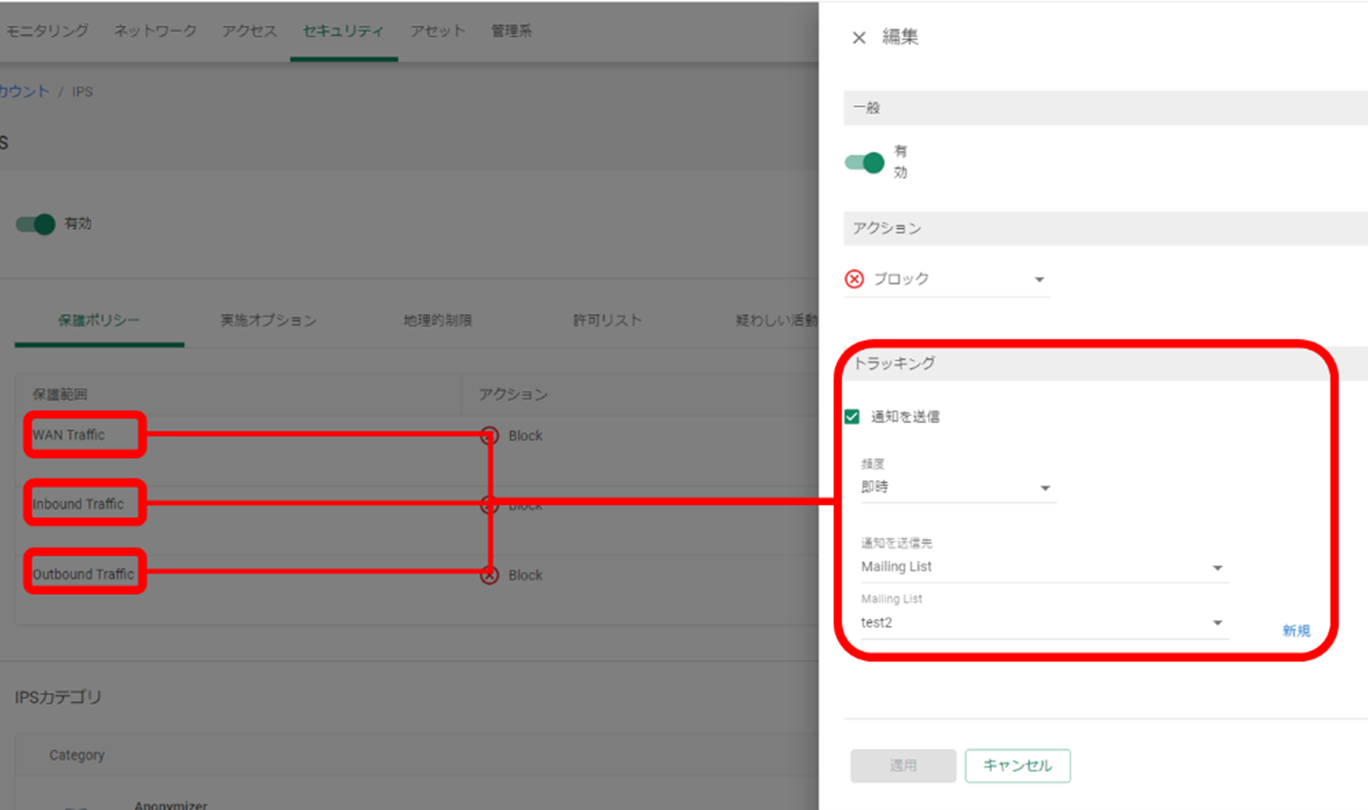

IPS機能が有効になれば、WANトラフィックやInbound/Outboundトラフィック等の保護範囲やアクション、トラッキングの設定ができます。

既存の保護ポリシーを編集したり、許可リストで許可したい通信に対してポリシーを設定したりすることもできます。

保護ポリシーのアクションとしてはブロックとモニタがあります。

ブロックの場合、該当する通信のアクセスが拒否され、発生したイベントがログとして表示されます。

モニタの場合、発生したイベントがログとして表示されるのは同じですが、アクセスは許可されます。

保護ポリシーではトラッキング機能により通知設定が可能です。特定の脅威が検出された場合、電子メールやSMSで通知を受信できるように設定することができます。

ポリシーを変更した場合は保存をクリックして適用します。

# CatoのIPS動作確認

では、実際にCatoのIPSの動作確認を行います。

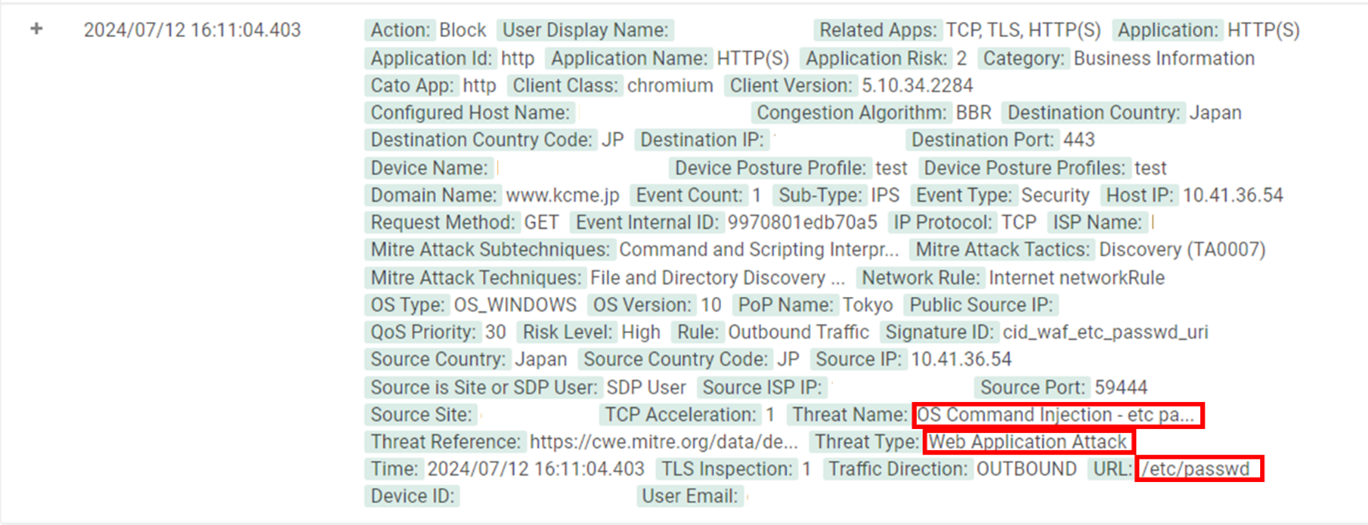

今回のテストでは、OSコマンドインジェクションを疑似的に発生させ、ブロックされたIPS脅威を確認いたします。

OS コマンドインジェクションは、Webアプリケーションやシステムの脆弱性を悪用し、 OSコマンドを実行させる攻撃になります。

攻撃者はこの脆弱性を通して、システムの権限やデータを盗んだり、悪性コードを実行したりするなど、様々な悪意のある行為を行うことができます。

今回の動作検証では、/etc/passwdファイルへの侵入を疑似的に行います。

/etc/passwdファイルにはユーザーのアカウント情報が保存されています。

/etc/passwdファイルが不正に操作されると、ユーザーアカウント情報の漏洩、新しいユーザーアカウントの不正作成等発生する可能性があります。

CatoのIPSで/etc/passwdファイルへの侵入が遮断されているか確認してみましょう。

デバイスをCato vpn clientに接続し、ブラウザから/etc/passwdにアクセスを試みます。

IPSが有効になっている場合、アクセスは不正なものと判断され、ブロックされます。

ブロックされるとブラウザの画面に以下の画面が表示されます。

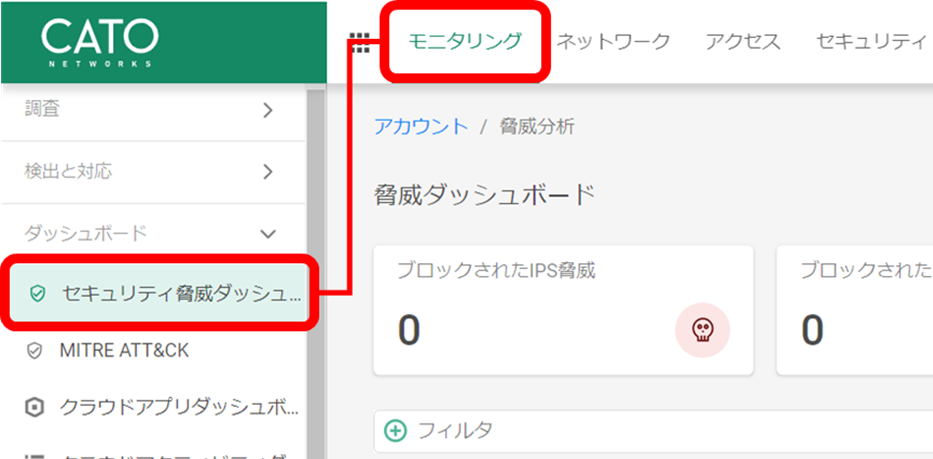

この時、管理ポータルでは"モニタリング" メニューからダッシュボードの"セキュリティ脅威ダッシュボード"でブロックされたIPS脅威が確認できます。

"セキュリティ脅威ダッシュボード"では、ブロックされたIPS脅威を含む情報が確認できます。そのほかにブロックされたDNS脅威、監視された不審な活動の脅威、ブロックされたマルウェアについても何がいつ、どこで発生しているのか確認することができます。

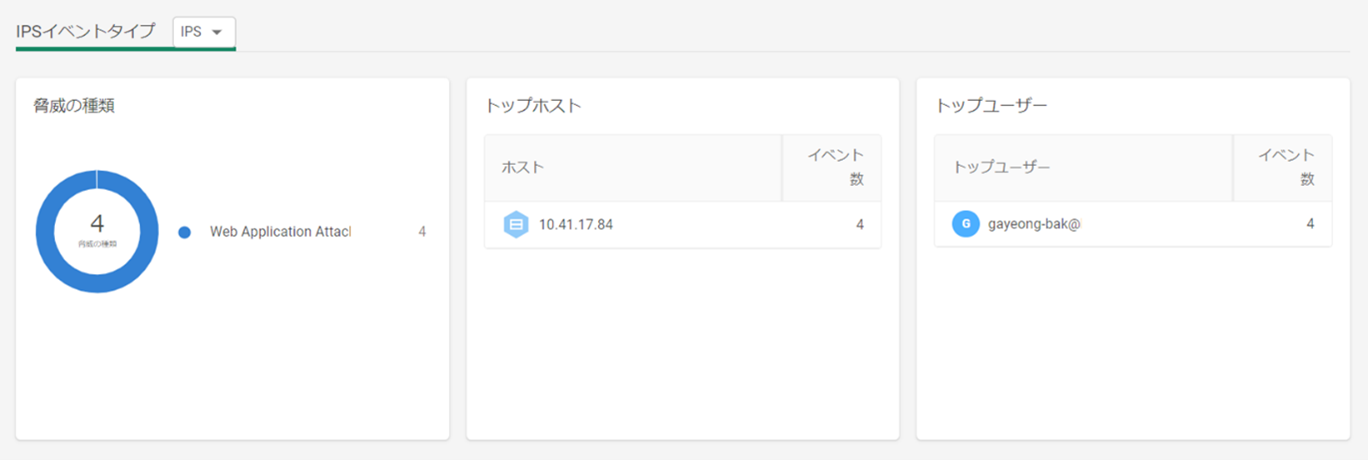

"セキュリティ脅威ダッシュボード"のIPSイベントタイプから脅威の種類、脅威が発生したホスト、ユーザー情報が確認できます。

なお、詳細なトラフィックの情報は"モニタリング"の"イベント"で確認することが可能です。

# おわりに

今回はCatoのIPSとCato以外のIPSの比較、CatoのIPS設定方法についてご説明いたしました。CatoのIPSは、未知の脅威(ゼロデイ攻撃)を効果的に探知·遮断し、企業のネットワークを安全に保護します。セキュリティ管理の効率性を最大化し、総保有コスト(TCO)を削減するためにCatoを導入してみてはいかがでしょうか。

次回はCatoのCASB機能を紹介したいと思います。次回も引き続き、よろしくお願いいたします。

Cato Cloud

Cato CloudはSD-WANとクラウドネットワークセキュリティを統合した世界初の「SASE(Secure Access Service Edge)」プラットフォームです。

SASEによるクラウドベースの次世代WANを低コストでの導入を可能にします。

ゼロトラストセキュリティ

京セラみらいエンビジョンではゼロトラストネットワークアクセス、エンドポイント強化、 ユーザー認証、ログ解析及び自動化を包括的に対策できるトータルセキュリティソリューションで、ゼロトラストへの移行を実現します。

詳細を⾒る