2024年1月に開催した「ゼロトラストセキュリティ はじめの一歩~基礎から学び、導入のポイントをわかりやすく解説~」と題したウェビナーの内容をご紹介いたします。

ゼロトラストセキュリティの導入に関する入門編となっておりますので、これから導入を考えているお客様や、そもそもゼロトラストセキュリティとはなんぞや、従来型のセキュリティ対策だとなにが問題なのか、わかりやすく説明をしていきます。

働き方の変化と新たな課題とは?

コロナ禍をトリガーに在宅勤務、テレワークは働き方として定着したように思います。セキュリティ対策もこの働き方の変化に合わせてアップデートが必要になってきました。また、DXの企業への浸透は年々増しており、現在クラウドサービスの利用企業は7割を超えてきており、セキュリティ対策もクラウドを前提に見直すことが必須になってきております。

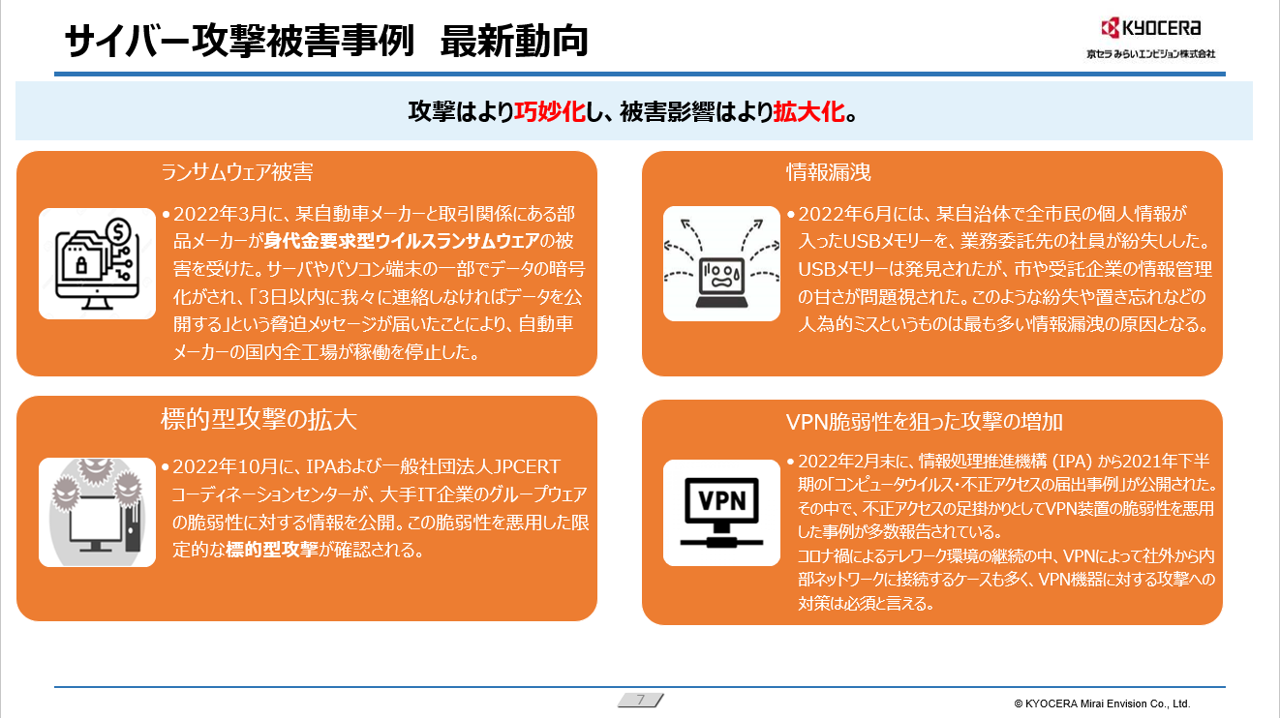

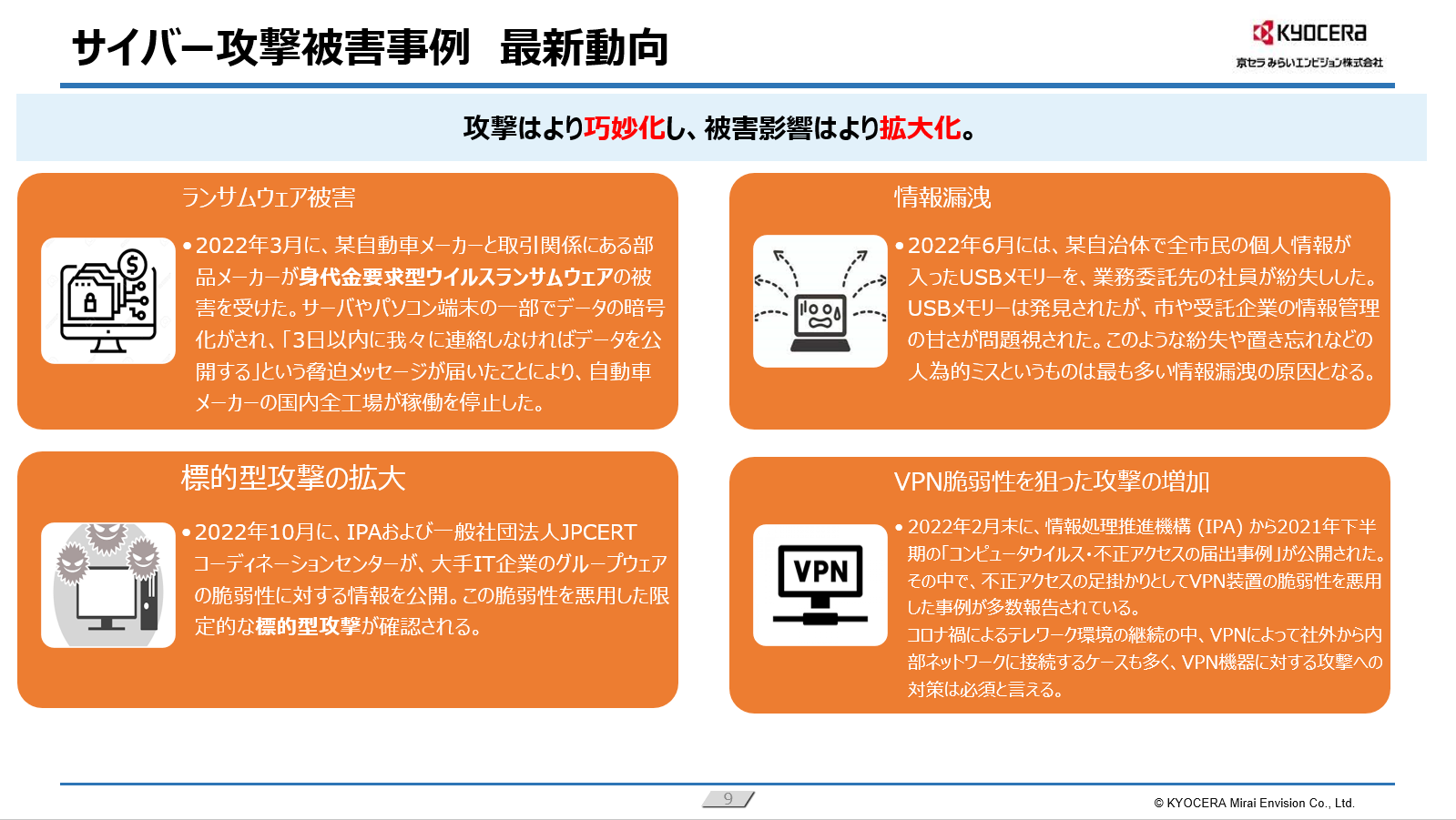

サイバー攻撃被害事例最新動向についてはWEBニュースなどでも毎日のように被害が報告されておりますが、"ランサムウェア被害""標的型攻撃の拡大""情報漏洩""VPN脆弱性攻撃"などが最近目に付くようになっております。傾向としては攻撃はより巧妙化し、被害影響はより拡大化しています。IPAが公開している2023年度の情報セキュリティ10大脅威をみると、やはり1位はランサムウェア被害です。ポイントとしては被害組織の約53%が中小企業であり、前年から57.5%増となりました。規模や業種に関係なく被害が拡大しています。

では今後セキュリティ対策はどうあるべきか。

・働き方の変化に柔軟なセキュリティ対策

・DXに追随するセキュリティ対策

・巧妙化する攻撃に対するセキュリティ対策

これらを考慮する必要があります。

今までのネットワークセキュリティ

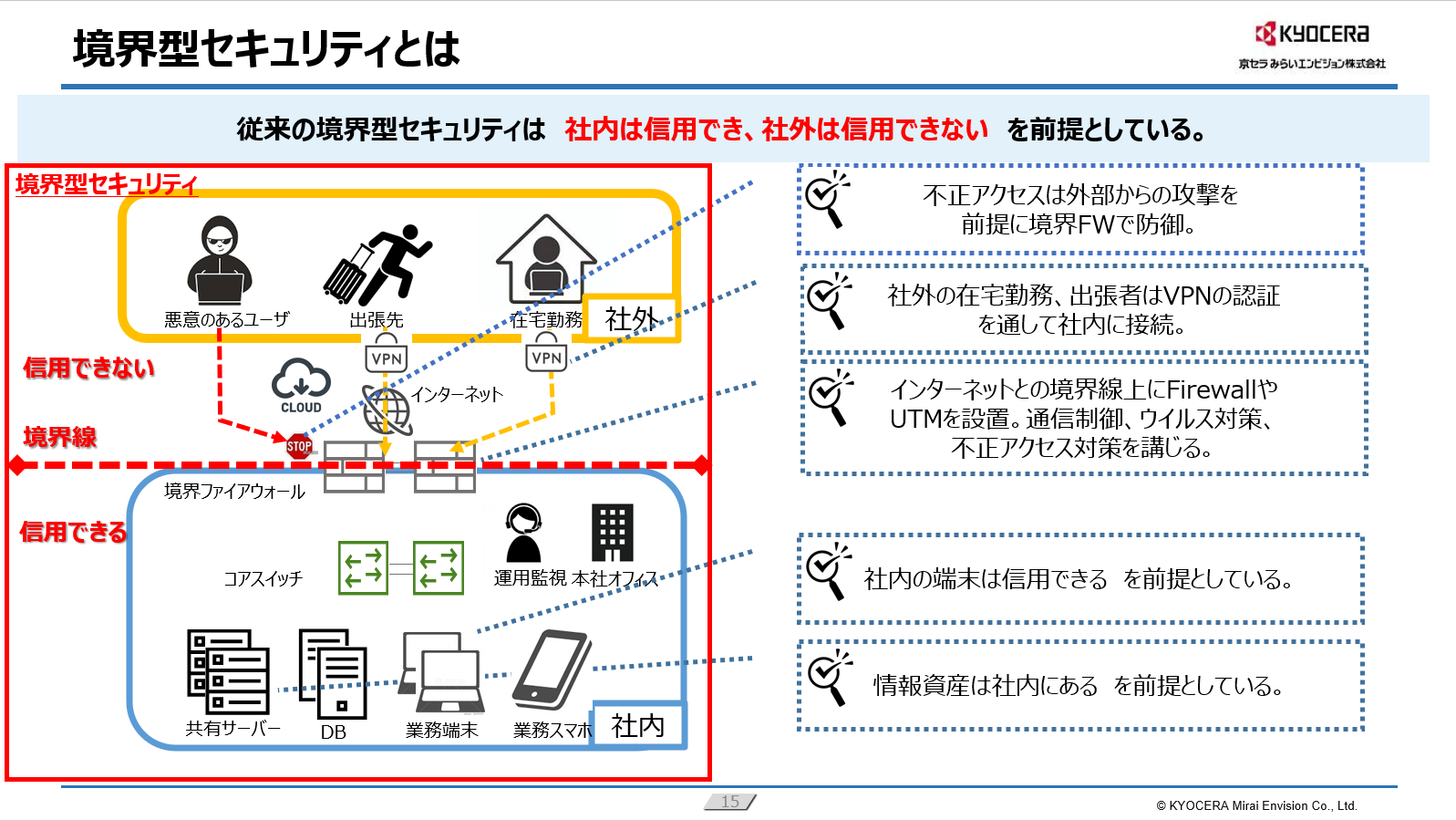

いままでのネットワークセキュリティ、境界型セキュリティについて、構成の解説、問題点などをわかりやすく触れていきます。

今までスタンダードになっている境界型セキュリティは、境界ファイアウォールがInternetとの境界線になり、社内と社外を分離しており、社内は信用でき、社外は信用できないを前提としておりました。働き方が変化している今、この境界型セキュリティだと以下のような課題が出てきます。

・在宅勤務の急激な増加に伴い、自宅から各種情報資産にアクセスする機会が増え、社内と同等のセキュリティを確保しないといけない

・VPNの脆弱性を狙った攻撃、急速な拡大

・DX化の推進に伴い、情報資産は社内からクラウドへ

・標的型攻撃など高度化した攻撃に対して、境界ファイアウォールだけでは対処が追いつかない

・在宅勤務の拡大に伴い、VPN経由で本社に接続が急激に増えたことによる、トラフィックのひっ迫

・境界型防御をすり抜け、一度侵入を許すと、社内の端末は安全ではなくむしろ脅威となる

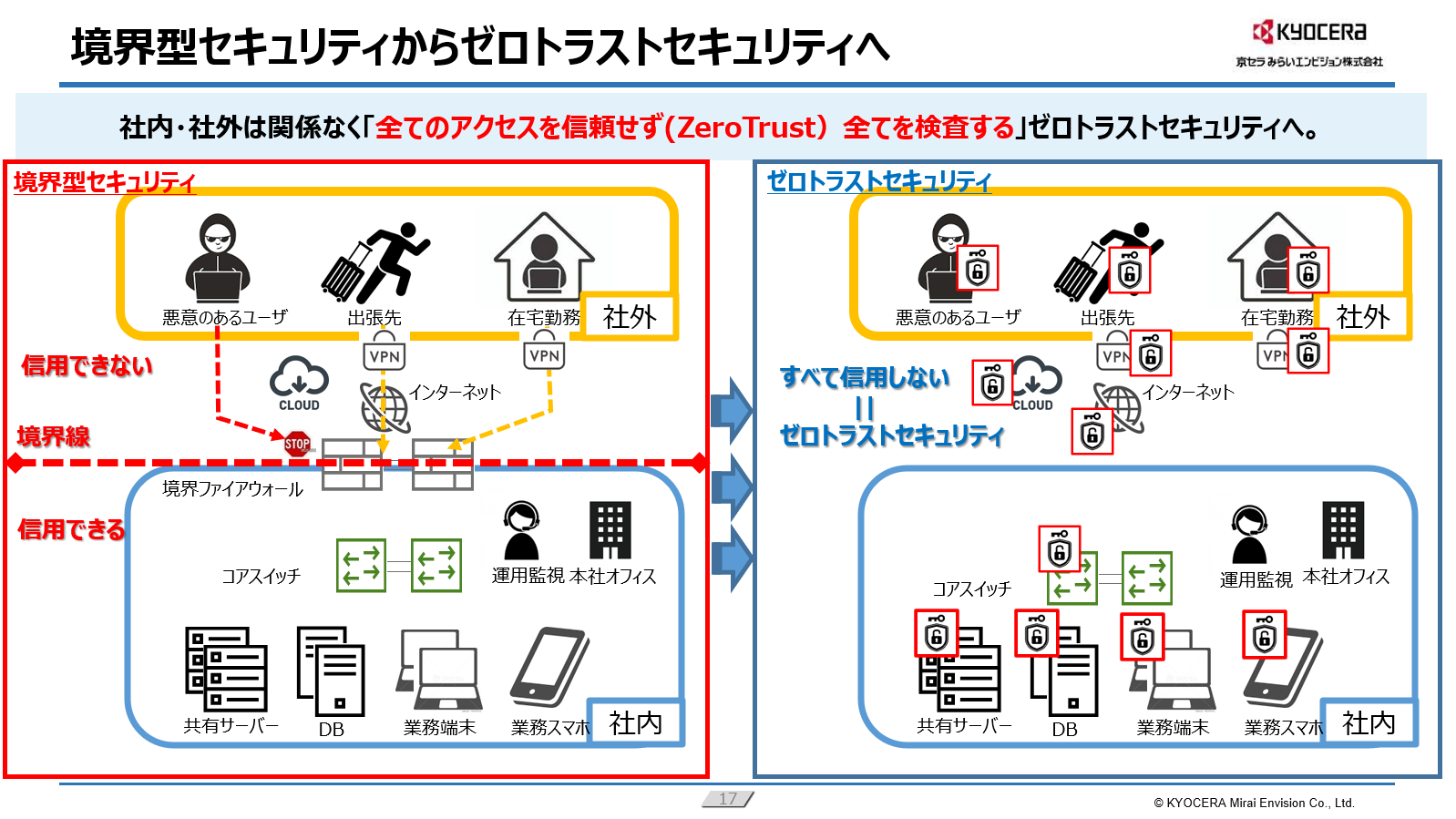

このことから境界型セキュリティでは社内資産の安全性確保の限界が迎えつつあることがわかります。

このような課題を解決する新しいモデルとして、社内・社外は関係なく「全てのアクセスを信頼せず(ZeroTrust)全てを検査する」ことを前提としたゼロトラストセキュリティという考え方が誕生しました。

ゼロトラストとは?

ゼロトラストはコンセプト(概念)であり、その定義づけや実現の方法について、世界中のセキュリティ企業各社によってさまざまな検討が進められてきました。その中、アメリカの米国国立標準技術研究所(NIST)という機関が、7原則のコンセプトを定義しました。

①すべてのデータソースとコンピューティングサービスはリソースとみなす

②ネットワークの場所に関係なく、すべての通信を保護する

③企業リソースへのアクセスは、セッション単位で付与する

④リソースへのアクセスは、クライアントアイデンティティ、アプリケーション/サービス、リクエストする資産の状態、その他の⾏動属性や環境属性を含めた動的ポリシーにより決定する

⑤すべての資産の整合性とセキュリティ動作を監視し、測定する

⑥すべてのリソースの認証と認可を動的に⾏い、アクセスが許可される前に厳格に実施する

⑦資産、ネットワークのインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ体制の改善に利⽤する

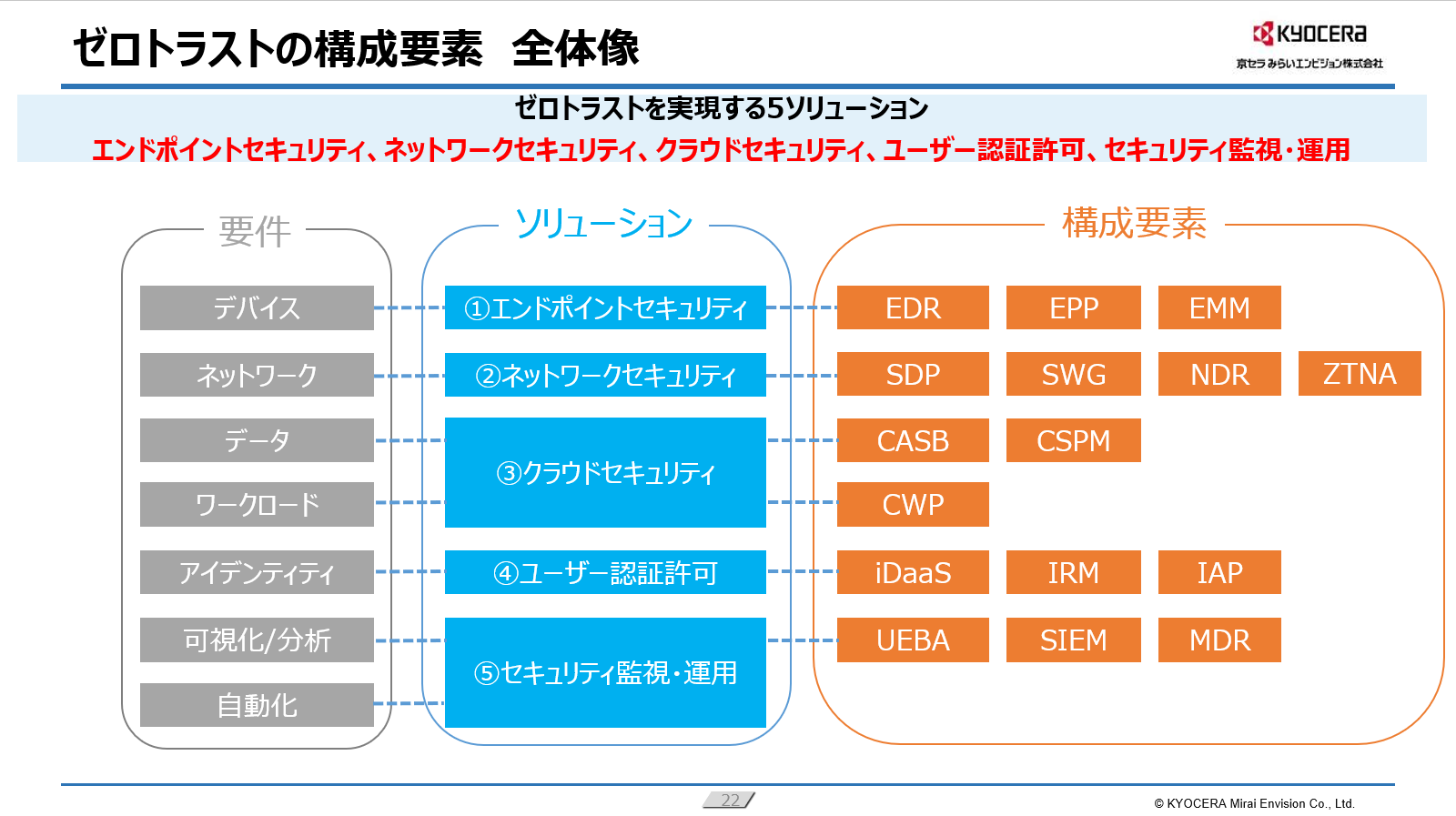

この原則を満たしたゼロトラストを実現するための要件は、"デバイス""ネットワーク""データ""ワークロード""アイデンティティ""可視化/分析""自動化"の7つがあります。

それぞれに対するソリューションとしては上の図のようになり、詳細をご説明します。

・デバイス:エンドポイントセキュリティ

エンドポイントセキュリティとはサイバー攻撃から自社の情報資産を守るため、社員が利用するPCやスマートフォン、サーバーなどの「エンドポイント」を監視し、異常を検知したら素早く対応するソリューションです。EDR、EPP、EMMなどの構成要素があります。

・ネットワーク:ネットワークセキュリティ

ネットワークセキュリティは、社内ネットワークにおけるアクセスも信用しない、危険なサイトなどへのアクセスを遮断したり、リアルタイムに接続可否を判断するソリューションです。SDP、SWG、NDR、ZTNAなどの構成要素があります。

・データ、ワークロード:クラウドセキュリティ

クラウドセキュリティはビジネスでのクラウドサービスの利用の増加に伴い、クラウド上に守るべき情報資産が存在し、これらを守る要素技術やソリューションです。CASB、CSPM、CWPなどの構成要素があります。

・アイデンティティ:ユーザー認証許可

ユーザー認証許可はゼロトラストの考え方では新たな「境界」として「ID(アイデンティティ)」を定義し、ユーザー認証・認可に活用することに着目した要素技術とソリューションです。iDaaS、IRM、IAPなどの構成要素があります。

・可視化分析、自動化:監視、運用

ゼロトラストセキュリティは構築して終わりではなく、監視運用が非常に重要な要素です。構成要素としてはUEBA、SIEM、MDRがあります。

京セラみらいエンビジョンでは、各ソリューションに対してベストオブブリードでお客様の課題に合わせた最適なサービスを提供しております。

ゼロトラストセキュリティ移行 実践編

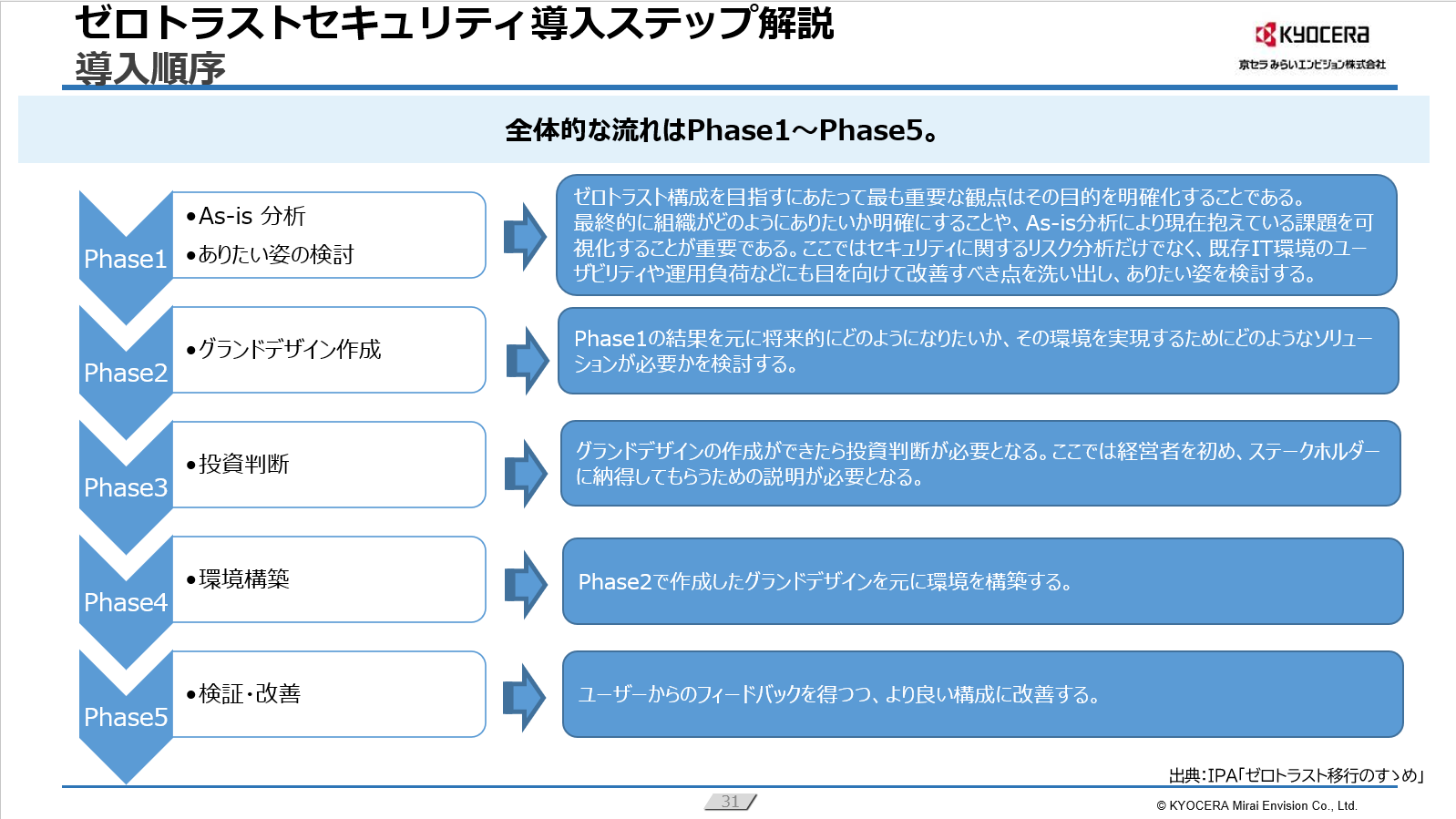

ゼロトラストセキュリティ導入に向けて大きくPhase1~Phase5で構成されます。

出典:IPA「ゼロトラスト移行のすゝめ」

Phase1 As-is 分析・ありたい姿の検討

ゼロトラスト構成を⽬指すにあたって最も重要な観点はその⽬的を明確化することです。最終的に組織がどのようにありたいか明確にすることや、As-is分析により現在抱えている課題を可視化することが非常に重要です。As-is分析はセキュリティ観点、利便性観点で実施する形が良いと思います。ここで出てきた課題を次のPhaseで紐づけを行っていきます。

Phase2 グランドデザイン作成

Phase1の結果を元に将来的にどのようになりたいか、その環境を実現するためにどのようなソリューションが必要かを検討をします。Phase1で準備したAs-is構成に対して、To-be構成を描きます。その際、Phase1で出た課題へのマッピングを設け、どのように解決できるかを検討することが重要です。そしてロードマップを立てます。基本的にはID統制から導入を進め、エンドポイントの対策、リモートアクセス対策、WEBセキュリティ対策、最後にログ収集管理の順番で進めることでスムーズに移行を進めることができます。

ただ、もちろん各企業ごとに優先順位は違うと思いますので、優先度に応じて、計画を立てていく形が良いと思います。

Phase3 投資判断

経営者を初め、ステークホルダーに納得してもらうための説明になると思います。投資の承認を得る際には「どのようなリスクに対応可能になるか」といったセキュリティ観点の効果と合わせて、「ユーザーの利便性向上」や「運⽤の効率化」などを総合的に盛り込んで説明することが重要だと思います。

Phase4 環境構築

ここから構築開始になります。Phase2で作成したグランドデザインを元に環境を構築をします。構築する際には各構成要素ごとにチェックポイントがあります。それぞれ確認しながら構築を進めましょう。

Phase5 検証・改善

ユーザーからのフィードバックを得つつ、より良い構成に改善します。ゼロトラスト環境は、構築して終わりではありません。EDR、SIEMの脅威検知ルールなど、あらゆるソリューションで運⽤の中でのチューニングが必要です。その際、セキュリティ強度を求めすぎた結果、ユーザー利便性の低下に繋がってはいけないので、セキュリティ強度とユーザー利便性のバランスの取れたゼロトラスト環境を維持するためには、⽇々ユーザーの声に⽿を傾ける必要があります。

本ステップは一般的なゼロトラストセキュリティの導入順序となり、各企業において優先順位は異なります。なにから始めたらよいか等、お困りになっている企業様が多いため、無料オンライン相談窓口を開設しました。お気軽にご利用ください。

京セラみらいエンビジョンのゼロトラストセキュリティ概略

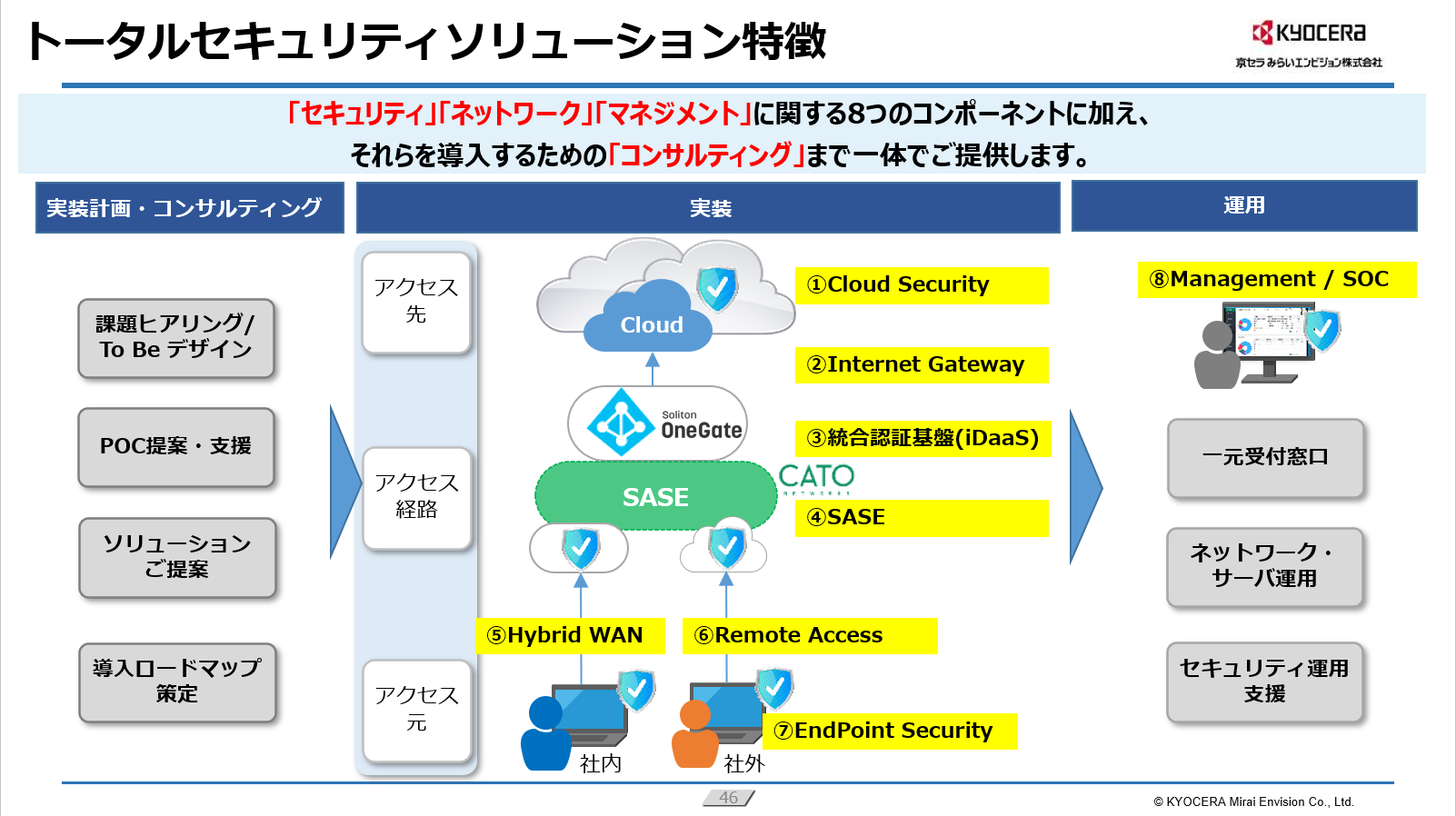

最後に、京セラみらいエンビジョンのトータルセキュリティソリューションの概略をご説明いたします。

「セキュリティ」「ネットワーク」「マネジメント」に関する8つのコンポーネントに加え、それらを導入するための「コンサルティング」まで一体でご提供します。また24時間365日の運用体制も設けておりますので、マネージメントまですべてお任せいただけることが、大きな特徴です。まずはお持ちの課題についてお気軽にご相談いただけますと幸いです。

【参考資料】

・「2023年5月総務省「令和4年通信利用動向調査の結果」

https://www.soumu.go.jp/johotsusintokei/statistics/data/230529_1.pdf

・一般社団法人日本プライバシー認証機構「拡大するランサムウェアビジネス」

・PwCコンサルティング合同会社NIST SP800-207「ゼロトラスト・アーキテクチャ」の日本語訳を参照

https://www.pwc.com/jp/ja/knowledge/column/awareness-cyber-security/zero-trust-architecture-jp.html

・IPA「ゼロトラスト移行のすゝめ」

ウェビナー資料

ゼロトラストセキュリティ

京セラみらいエンビジョンではゼロトラストネットワークアクセス、エンドポイント強化、 ユーザー認証、ログ解析及び自動化を包括的に対策できるトータルセキュリティソリューションで、ゼロトラストへの移行を実現します。

詳細を見る