# はじめに

ICTインフラソリューション部の朴(パク)と申します。

前回は、CatoのCASBについて説明しました。今回はCatoのデバイスポスチャーについてご説明します。

本コラムでは、

Catoのデバイスポスチャーとは、デバイスチェック、デバイスプロファイル、設定方法、動作確認

について説明いたします。

# Catoのデバイスポスチャー(Device Posture)とは

Cato SDPのコンポーネントの 1 つとして、端末のセキュリティ状態などを確認し、Catoクライアントの接続可否を制御する機能です。

つまり、要件を満たす端末のみ接続できるよう、セキュリティを提供します。

端末証明書の有無、セキュリティソフトのインストール有無、レジストリ、稼働中のプロセスなどの条件を設定し、ポリシーに合致しない場合は、アクセス拒否、一部アクセスのみ許可など、柔軟な制御が可能です。OSセキュリティパッチには対応ができませんが、将来的には予定されています。(2024年8月)

Device Postureには、Device ChecksとDevice Profileの設定が必要です。

# Catoのデバイスチェック(Device Check)設定方法

ネットワークに接続するために満たすべき要件を定義します。

■Anti-Malware

デバイスに指定したウイルス対策ソフトウェアがインストールされていることを確認します。

■Firewall

デバイスにファイアウォールソフトウェアがインストールされていることを確認します。

■Disk Encryption

デバイスにディスクの暗号化がされていることを確認します。

■Patch Management

指定したパッチ管理ソフトウェアがデバイスにインストールされていることを確認します。

■Device Certificate

証明書リストの証明書がデバイスにインストールされていることを確認します。

■Data Loss Prevention

指定したDLPソフトウェアがデバイスにインストールされていることを確認します。

■Cato Client

指定したCato Clientのバージョンであることを確認します。

■Registry Key

デバイスのWindowsレジストリキーが指定の通りであることを確認します。(Windowsのみ対応)

■Property List

デバイスのmacOSプロパティリストが指定の通りであることを確認します。(macOSのみ対応)

■Running Process

デバイスのOSが指定の通りであることを確認します。

本シナリオでは、要件の一部としてファイアウォールに関するデバイスポスチャーの検証を行います。

具体的には、Windowsデバイスにおいて、Microsoft Corporation Firewallのバージョンが任意のバージョンである場合、接続が許可されることを検証します。

デバイスチェックの設定がないと、デバイスプロファイルの設定ができません。そのため、まずはデバイスチェックの設定を行う必要があります。

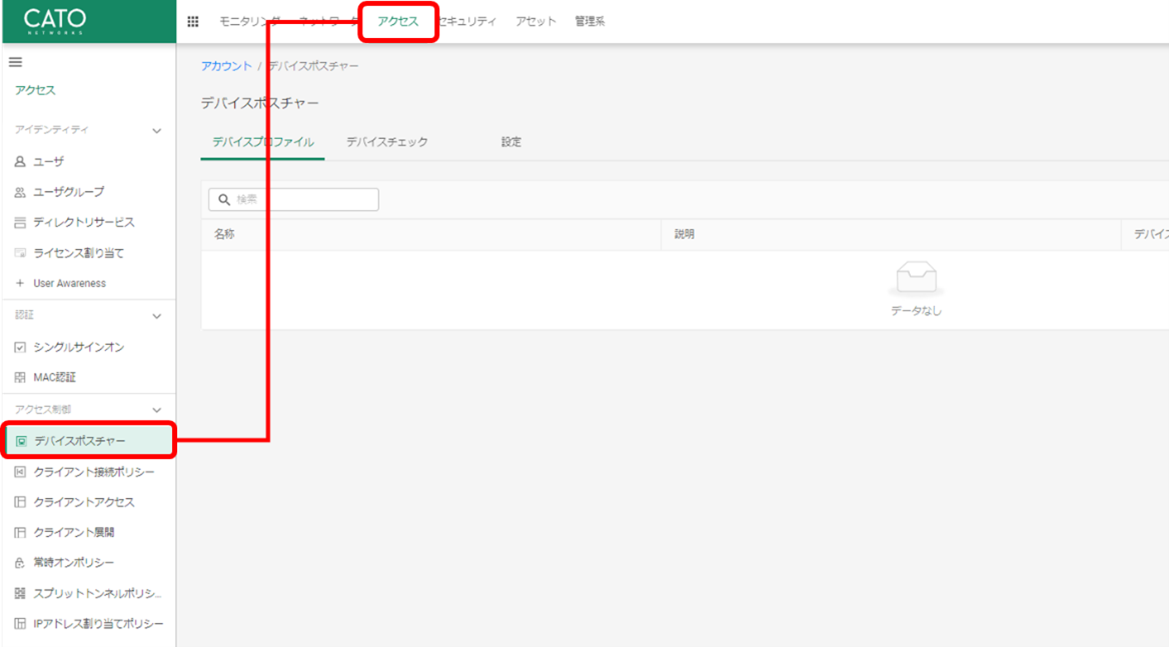

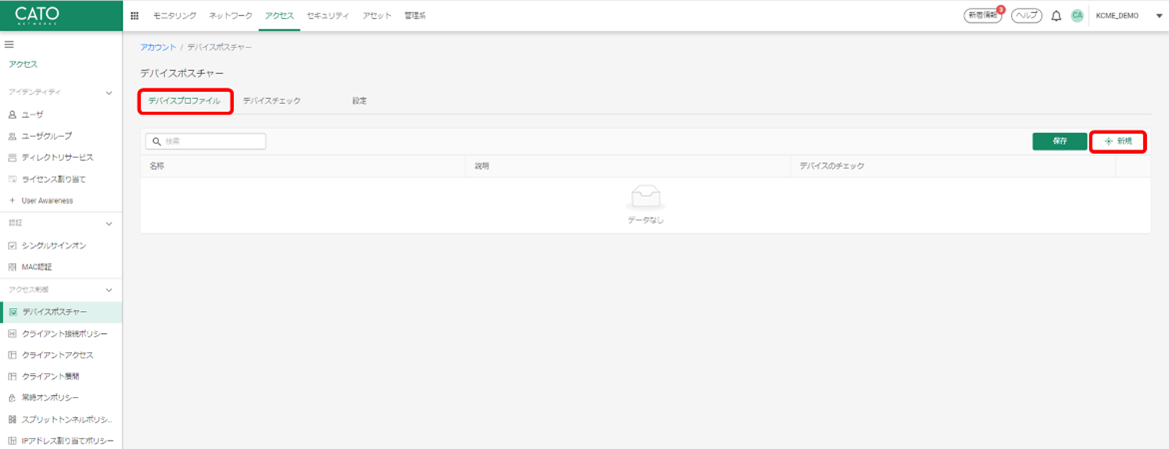

デバイスチェックを設定するためには、Catoの管理ポータルにログインし、"アクセス" メニューから"デバイスポスチャー"を選択します。

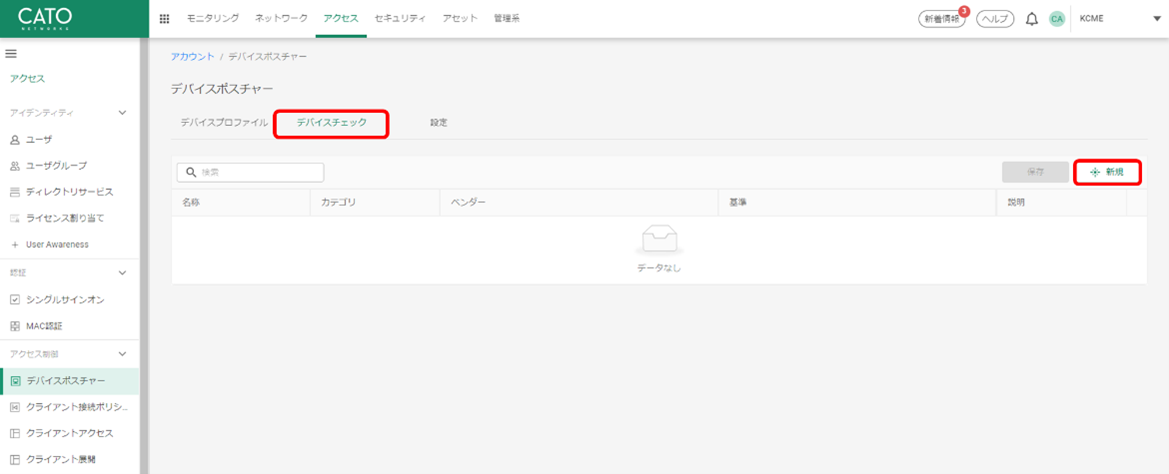

デバイスチェックから新規ボタンをクリックします。

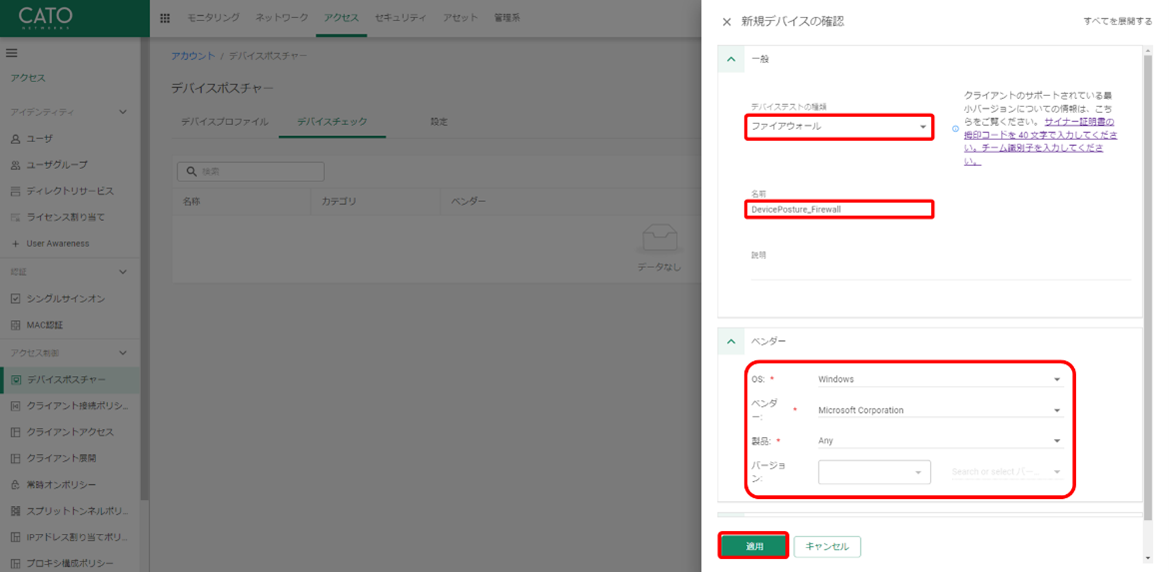

デバイスチェックを作成するには、デバイステストの種類、名前、OS、ベンダー、製品、バージョンの設定が必要です。デバイステストの種類をファイアウォールに設定し、ベンダーをMicrosoft Corporation、製品を「any」にすることで、デバイスに任意のバージョンがインストールされているかを検証します。

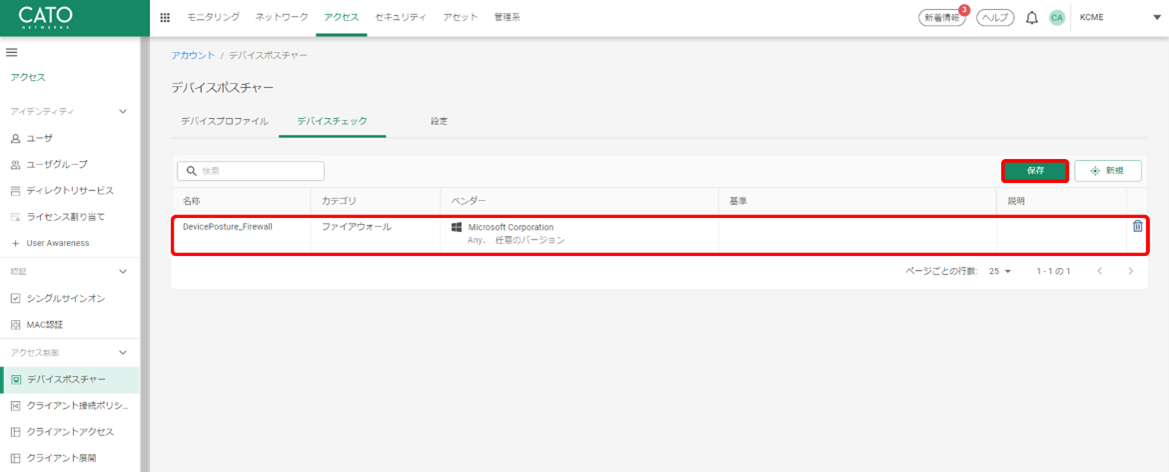

デバイスチェックの設定が完了したら、新しく生成された項目を確認し、保存します。

# Catoのデバイスプロファイル(Device Profile) 設定方法

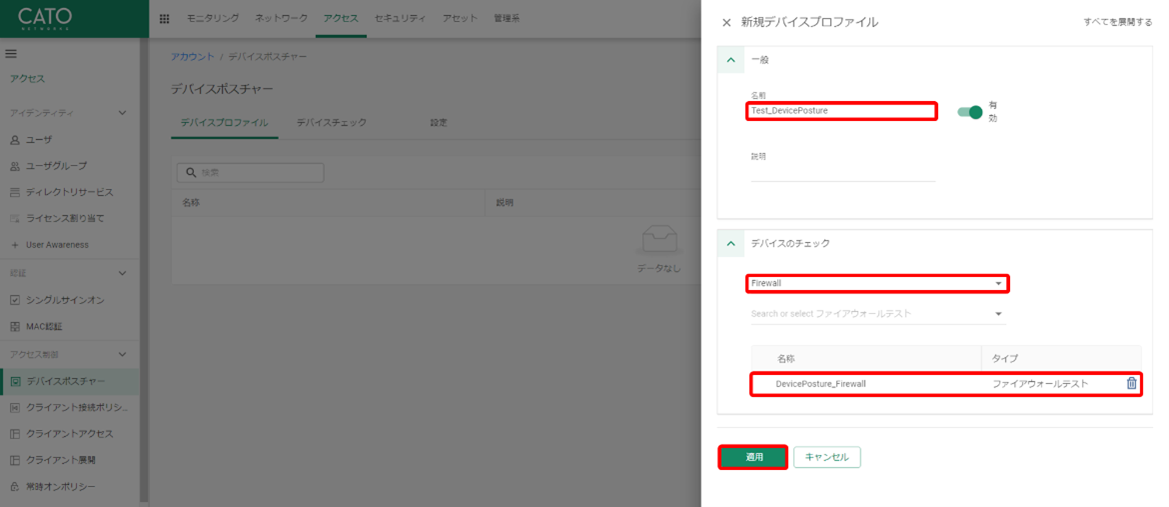

デバイスプロファイルから新規をクリックするとプロファイルにデバイスチェックが定義でき、デバイスごとの接続制御の設定が可能です。

プロファイルの名前を定義し、作成したデバイスチェックを選択します。

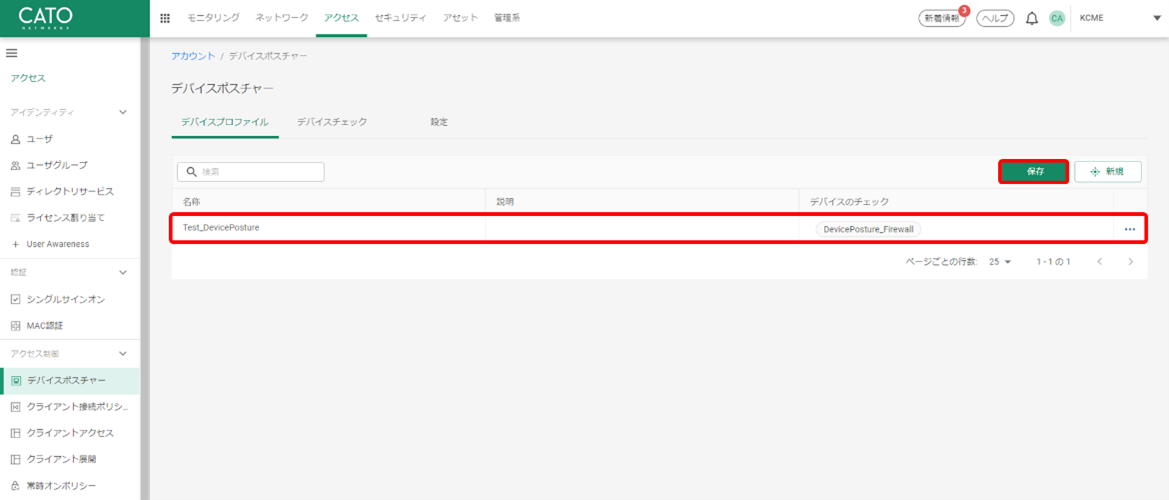

デバイスプロファイルの設定が完了したら、新しく生成された項目を確認して保存します。

# Catoのデバイスポスチャーの動作確認

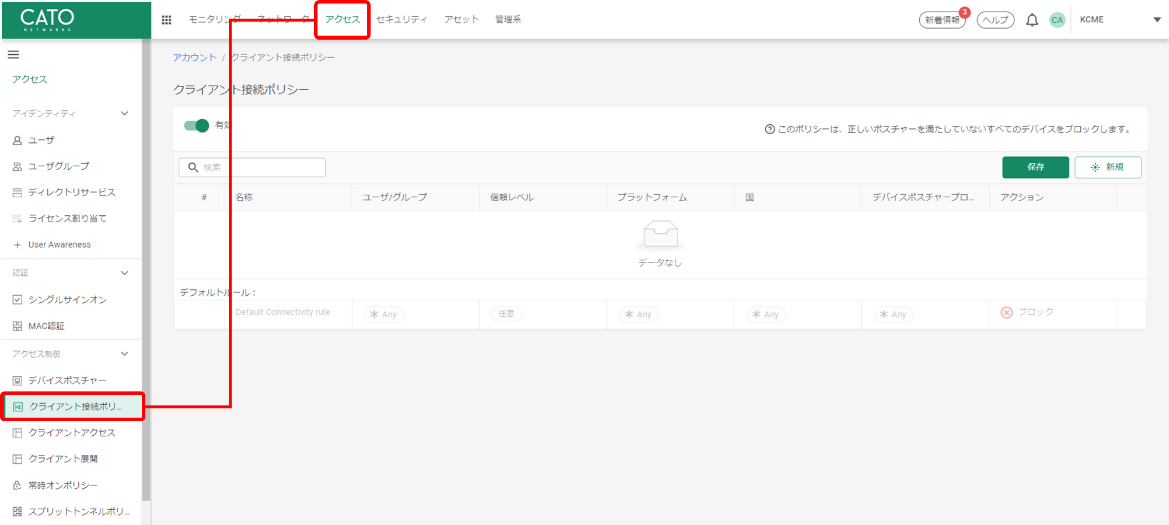

作成したデバイスポスチャープロファイルを適用するための設定です。

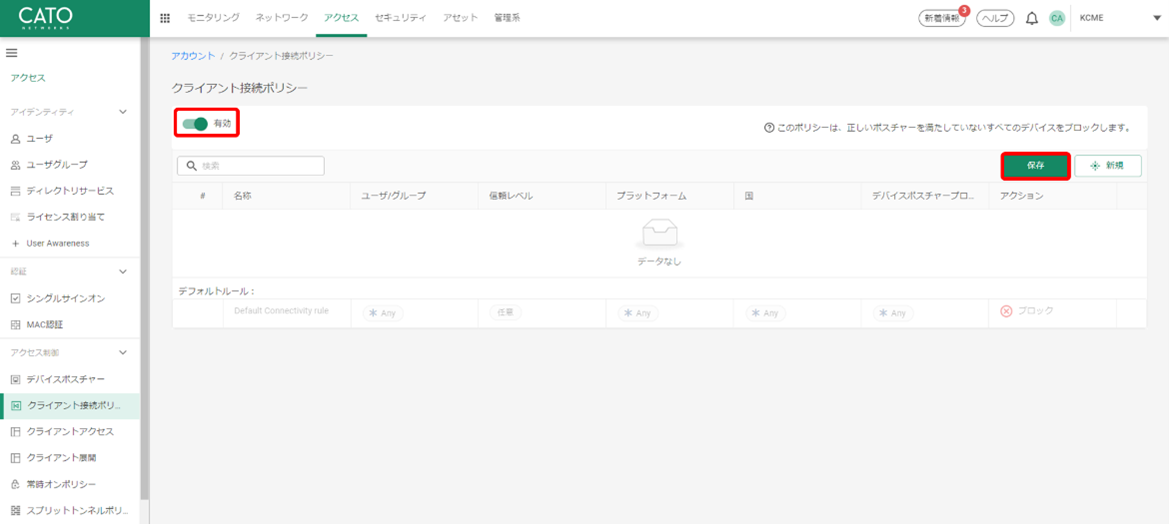

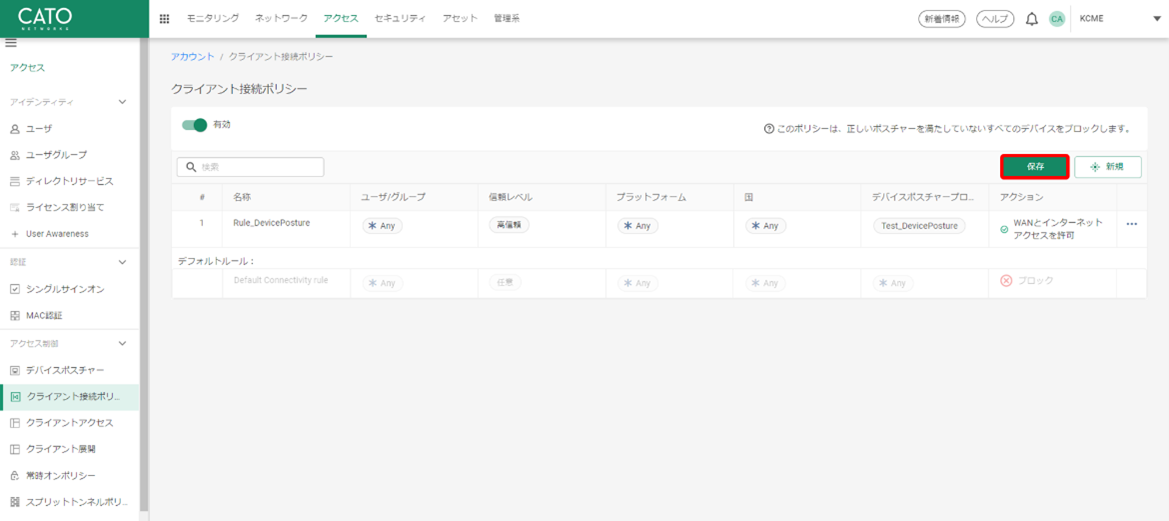

"アクセス"メニューから"クライアント接続ポリシー"を選択します。

画面左上のスライダーでクライアント接続ポリシーを有効にすることができます。

有効な状態では、ルールが設定されていないとすべての接続がブロックされます。

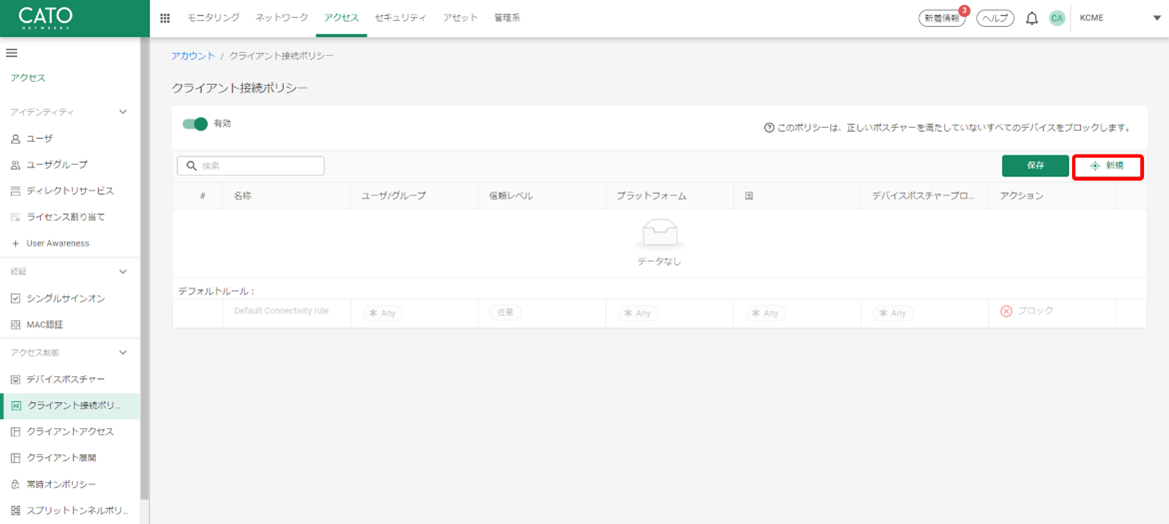

ルールを追加するため、新規をクリックします。

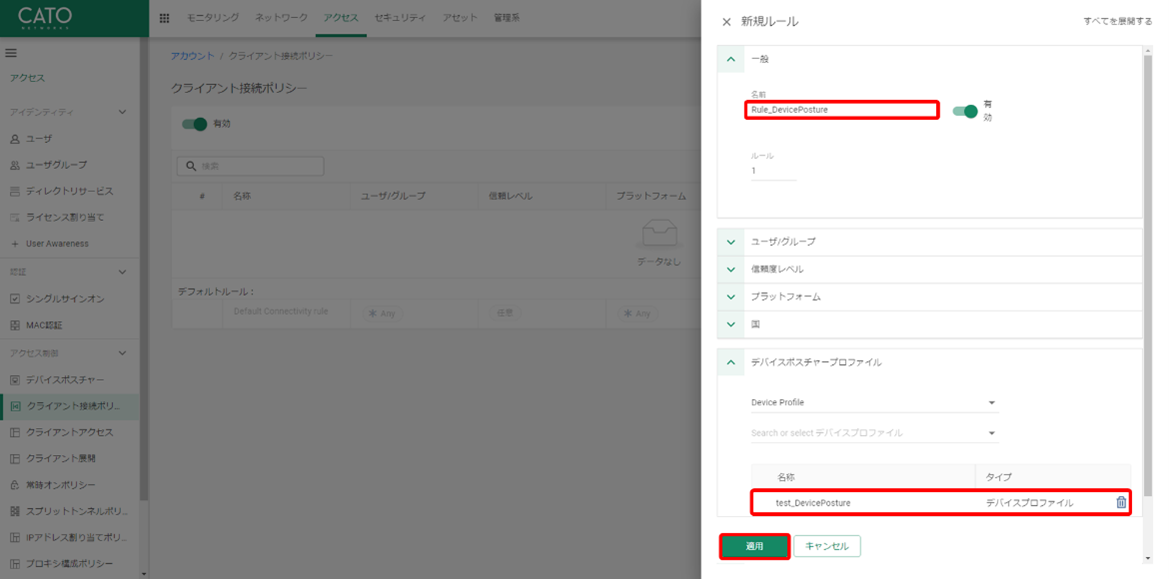

新規ルールの名前を定義し、作成したデバイスポスチャーを選択します。

クライアント接続ポリシーの設定が完了したら、新しく生成された項目を確認して保存します。

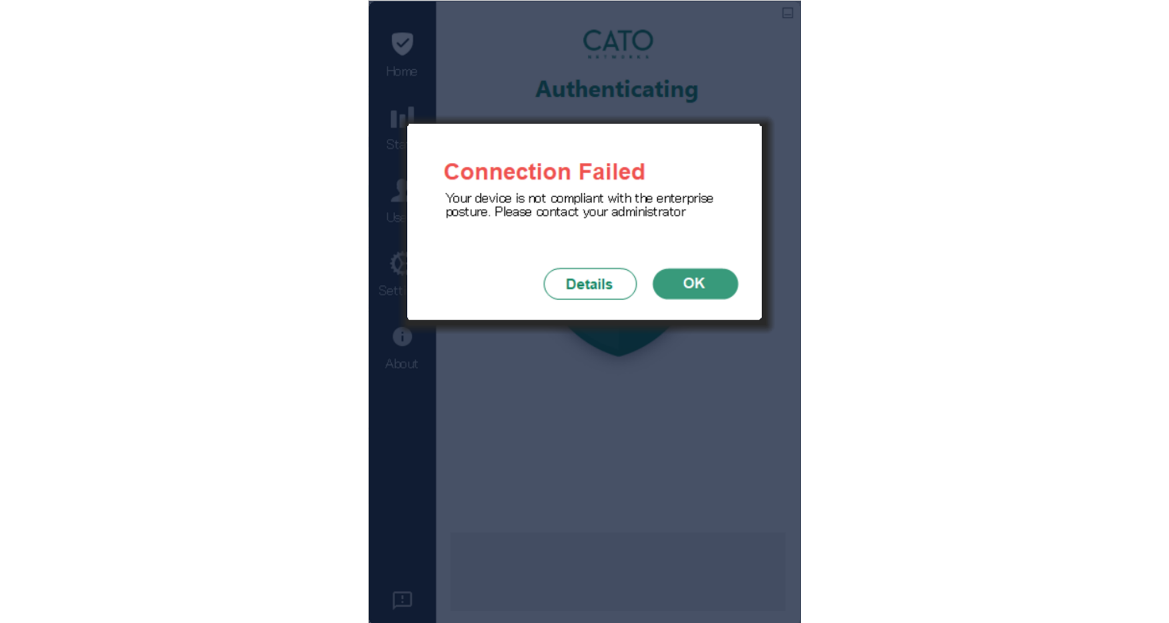

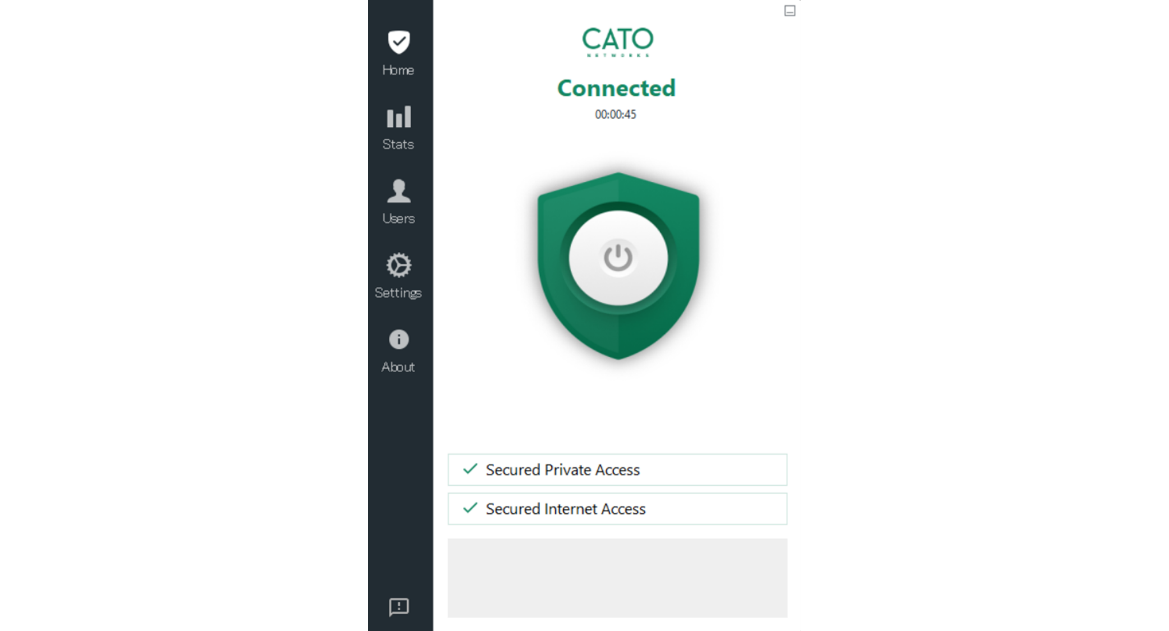

Microsoft Corporation Firewallが任意のバージョンのデバイスのみ接続できるようになりました。

# おわりに

今回はCatoのデバイスポスチャーについてご説明いたしました。Catoのデバイスポスチャーは企業のセキュリティレベルを高め、データ流出を防止するのに効果的なソリューションです。 特にBYOD(Bring Your Own Device)環境で個人所有機器の接続を制限し、セキュリティポリシーを強化するのに有用に活用できます。

次回はCatoのAlways-On Policyについて紹介したいと思います。次回も引き続き、よろしくお願いいたします。

Cato Cloud

Cato CloudはSD-WANとクラウドネットワークセキュリティを統合した世界初の「SASE(Secure Access Service Edge)」プラットフォームです。

SASEによるクラウドベースの次世代WANを低コストでの導入を可能にします。

ゼロトラストセキュリティ

京セラみらいエンビジョンではゼロトラストネットワークアクセス、エンドポイント強化、 ユーザー認証、ログ解析及び自動化を包括的に対策できるトータルセキュリティソリューションで、ゼロトラストへの移行を実現します。

詳細を⾒る