前回は、ゼロトラストセキュリティに注目が集まる背景、課題、市場などに触れてきましたが、

第2回目は、ゼロトラストのセキュリティモデルとはなんぞや、を深堀していきます。

# ゼロトラスト セキュリティモデルとは

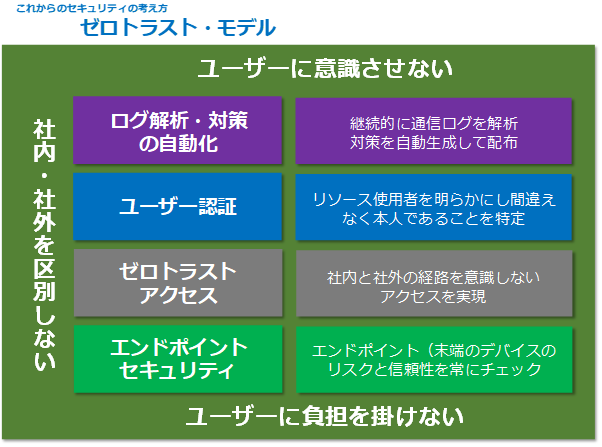

ゼロトラストの、セキュリティモデルとしては社内・社外を区別しない、ユーザに意識させない、ユーザに負担をかけない、ということを要素として、大枠として以下に分類されます。

①ログの解析・対策の自動化

②ユーザ認証基盤

③ゼロトラストアクセス

④エンドポイントセキュリティ

①のログの解析・対策の自動化では、以下の要素が含まれています。

SIEM(Security Information and Event Management)

ファイアウォールやIDS/IPS、プロキシなどから出力されるログやデータを一元的に集約し、それらのデータを組み合わせて相関分析を行うことにより、ネットワークの監視やサイバー攻撃やマルウェア感染などのインシデントを検知することを目的とした仕組みです。

SOAR(Security Orchestration, Automation and Response)

セキュリティのオーケストレーションと自動化によるレスポンスの意味の略称で、セキュリティインシデントの監視、理解、意思決定、アクションを1つのインターフェイスで効率的に行えるようにするテクノロジーです。

②のユーザー認証では、以下の要素が含まれています。

iDaaS(Identity as a Service)

クラウド経由でID管理・ID認証/認可・シングルサインオン(SSO:Single Sign On)・多要素認証・ログ管理などの機能を提供し、さまざまなサービスのログインを集約管理するソリューションです。

③のゼロトラストアクセスでは、以下の要素が含まれています。

ZTNA(Zero Trust Network Access)

ゼロトラストモデルに基づく、ネットワークセキュリティの新たな方式のことです。

社内外のネットワークの境界線をもとにアクセス制御を行うのではなく、境界線をソフトウェアで構築することで、アクセス先のリソースに応じてユーザやデバイスに対して動的にアクセス制御を行うことを可能にします。

SD-WAN(Software-Defined Wide Area Network)

広域回線網(WAN)における伝送経路の選択などを、ソフトウェア制御により物理的な構成に縛られず動的かつ柔軟に行えるようにすること。WANへのSDN(Software-Defined Network)の応用。

CASB(Cloud Access Security Broker)

従業員のクラウドサービスの利用を監視し、適切なセキュリティ対策を行うためのソリューションです。クラウドサービスへのアクセスの可視化や不正アクセスやデータ流出の阻止、適切なクラウドサービス利用のための監視や制御、送受信するデータの暗号化などがあります。

DLP(Data Loss Prevention)

機密情報を自動的に特定し、送信や出力など、社外への持ち出しに関連する操作において、機密情報が検知された場合、該当操作をブロックする仕組み。

SWG(Secure Web Gateway)

URLフィルタリング、アプリケーションフィルター、アンチウイルス、サンドボックスなど複数のセキュリティ機能を搭載した、主にクラウド型で提供されるプロキシサービスのことです。

RBI(Remote Browser Isolation)

クライアント端末とは別のサーバー上でコンテンツを読み込み/実行することで、より安全なインターネットアクセス環境を提供する機能のことです。

④のエンドポイントセキュリティは、以下の要素が含まれています。

EDR(Endpoint Detection and Response)

ユーザーが利用するパソコンやサーバー(エンドポイント)における不審な挙動を検知し、迅速な対応を支援するソリューションです。

EMM (Enterprise Mobility Management)

企業などで業務に使用するスマートフォンなどの携帯端末が安全に利用できるよう、専用の管理システムで統合的・効率的に管理すること。

UEBA(User and Entity Behavior Analytics)

大規模データセットを使用して、ネットワーク内の人間や機械による通常の振る舞いと異常な振る舞いをモデル化します。このようなベースラインを定義することにより、疑わしい振る舞い、攻撃の可能性、従来のウイルス対策では検知できない攻撃を特定します。

今後このコラムで各要素の深堀も進めていこうと思います。

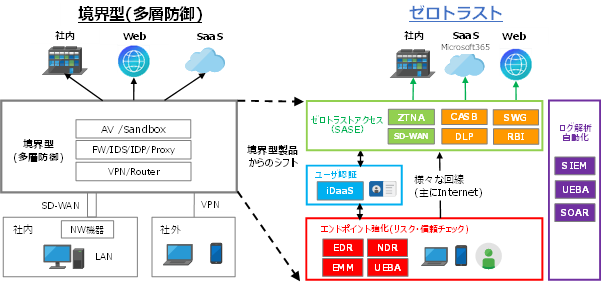

# ゼロトラストと境界型セキュリティの違いとは

従来の境界防御モデルでは、ファイアウォールなどを設置することで最初のゲートでのみ信用評価が行われており、社内からのアクセスのように、一度「信用できる」と評価された通信はその後も安全であるとされてきました。

このような境界防御モデルでは、境界の内側にさえ入ってしまえばウイルスやマルウェアなどが簡単に拡散されてしまい、悪意のあるサイバー攻撃への対策としては不十分です。

一方、ゼロトラストでは、社内からのアクセスであっても安全性の検証を都度行うことで、境界の内部に侵入した脅威も防御するため、境界防御モデルの弱点は解消されています。

第2回のコラムは以上になります。

次回はゼロトラストモデルで触れたゼロトラストアクセス(SASE)について深堀っていきたいと思います。

深堀していきたいと思います。

ゼロトラストセキュリティ

京セラみらいエンビジョンではゼロトラストネットワークアクセス、エンドポイント強化、 ユーザー認証、ログ解析及び自動化を包括的に対策できるトータルセキュリティソリューションで、ゼロトラストへの移行を実現します。

詳細を⾒る